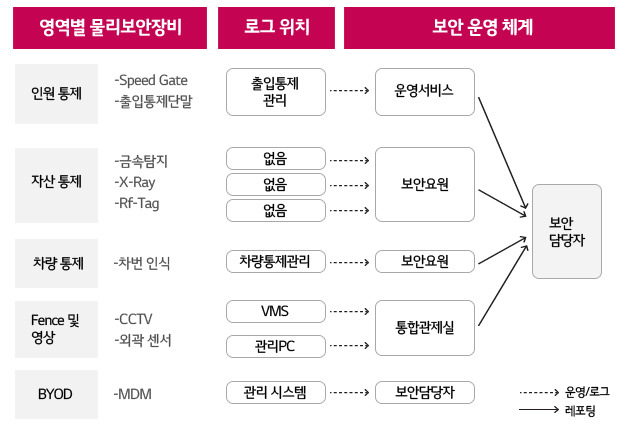

기업 내 다양한 보안 장비들이 도입되어 물리 영역에 대한 통제 목적으로 활용되고 있는데요. 일반적으로 로그 저장 위치와 운영주체가 상이하고 단편적인 주요 발생 이슈들만 취합하여 보안 담당자에게 리포팅 되고 있는 상황입니다. 적은 보안 담당 조직과 인력만으로는 예방적이고 실효성 있는 통합 보안 체계 운영에는 한계가 있습니다.

現 기업 내 물리적 보안 운영 현황

- 보안 장비 별 개별 로그를 생성•저장하고 있음

- 보안 장비 별 운영주체들이 보안 장비 혹은 관련 시스템을 통해 운영하고 있으며, 로그는 거의 활용하고 있지 않음

- 운영 중 발생되는 특이 사항들을 취합하여 보안 담당자에게 정기적으로 리포팅 하고 있음

이와 같이 개별 보안 시스템의 운영 주체가 상이하고, 운영주체의 역량에 따라 리포팅 되는 이슈의 수준이 편차가 있는 실정인데요. 이에 따라 통합보안 관리의 필요성이 대두되고 있습니다.

통합 보안 관리 동향

① 통합 보안 관리 PSIM•SIEM

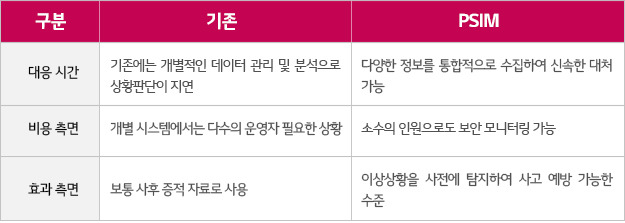

PSIM(Physical Security Information Management)이란 화재 경보•냉난방 공조시스템 등의 빌딩 관리 시스템 및 출입통제•보안 영상 등의 각종 장비를 통해 얻는 실시간 데이터를 수집하고 분석해 보안 구역 내의 상황을 통합 관리하는 소프트웨어를 의미합니다.

물리적 보안 정보관리의 개념으로 기존의 개별적인 시스템에서 탈피하여 정보를 통합, 하나의 시스템으로 운영하고 상관 관계 정보를 수집해 위험요소를 사전 예방합니다.

데이터를 통합 관리하여 효율적인 정보 전달과 시스템 운영에 필요한 다양한 형태의 보고서를 제공하고, 문제 발생 시 빠른 처리를 위한 Flow Chart 지원하는 PSIM의 기대 효과는 아래와 같습니다.

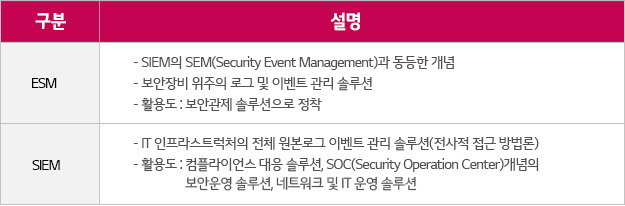

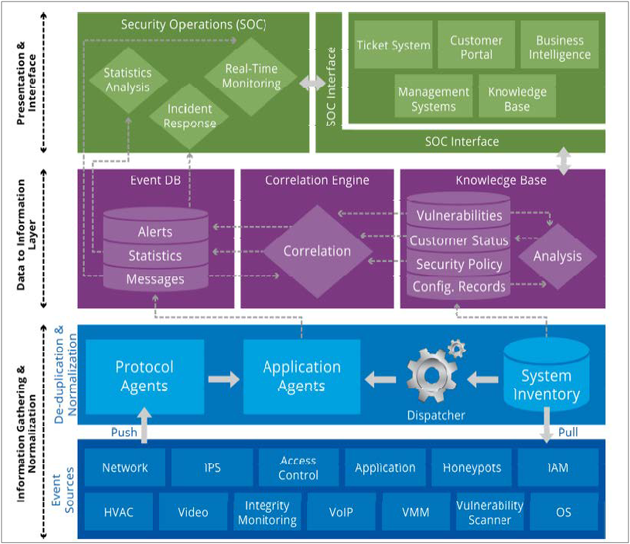

SIEM(Security Information & Event Management)은 2015년 가트너에 의해 처음으로 도입된 개념입니다. ESM(Enterprise Security Management)과 기능상 크게 차이 나는 부분은 없으나, 기존의 ESM이 단기 이벤트성 위주 분석이었다면, SIEM은 빅데이터 수준의 데이터를 장시간 심층 분석한 인덱싱 기반이라는 것입니다.

하나의 플랫폼으로 다수의 시스템을 운영 및 관리하고자 하는 기업의 니즈와 시장의 변화로 PSIM•SIEM 활용은 증가 추세에 있습니다.

② “로그 통합 관리” + “빅데이터 기반 분석”으로 발전

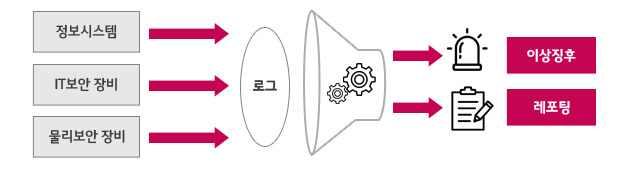

최근 보안시스템은 보안 장비 및 정보 시스템 등에서 생성되는 다양한 로그를 취합하여 빅데이터 기반 분석을 통한 보안 관점에서의 이상 징후를 생성하여 집중 관리를 가능케 하고, 이를 리포팅하는 시스템으로 발전하고 있습니다.

이와 같은 개념의 통합 관리는 IT 보안 영역에서는 이미 활발히 구축이 진행되고 있는데요. 특히 금융권에서는 FDS(Fraud Detection System: 이상 거래 탐지 시스템) 구축 의무화에 따라 가장 활발하게 도입되고 있습니다.

구체적인 활용 예로서는 ‘주부 고객이 룸살롱에서 결제‘ 한다든지 ‘낮 12시에 서울시청에서 쓴 카드가 오후 3시에 베트남에서도 결제’ 등과 같이 이상 거래 행위에 대한 탐지를 들 수 있습니다.

통합 보안 관리 활용 사례 및 기대 효과

여러 기업에서 기업 내 정보 보안 조직을 중심으로 IT 보안 장비와 물리보안 장비 로그를 융합하여 취합•분석하여 사용하고 있는데요. 실제 활용 사례를 살펴보면 다음과 같습니다.

① 보안 빅데이터 이상 징후 분석 사례

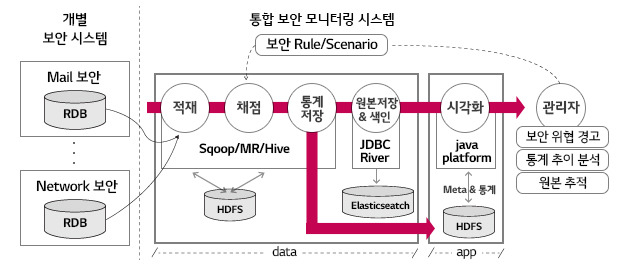

기존 RDB 기반 통합보안 모니터링 솔루션의 대량 데이터 상황에서 성능 이슈(낮은 데이터 처리 및 검색 속도 등)와 데이터의 가치 대비 높은 비용 구조의 문제점을 개선하기 위해 저렴한 비용으로 데이터를 저장하고 고성능 분산 처리가 가능한 빅데이터 기반 아키텍처를 적용한 통합보안 모니터링 시스템이 활용되고 있습니다.

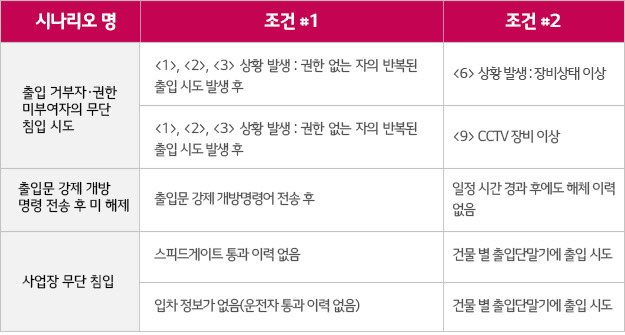

다음은 물리적 보안 시스템의 로그를 통한 이상 징후 또는 이상 행동 시나리오 도출을 보여주는 예입니다.

② 물리적 보안 관리에 활용(선별적 보안 검색)

일부 IT 시스템, 보안 로그(PC단에 설치되는 보안 S/W 로그 등) 등에서 감지된 이상 행동 패턴, 이상 행위에 대한 분석 결과로부터 보안을 지수화하고 관리하여 고위험군을 식별합니다.

이를 기반으로 선별적 보안검색 등에 적용하여 보안 고위험군에 대해 집중 관리한다면, 사용자에 대한 보안 검색의 불편함과 보안 검색 자체에 대한 반감을 최소화하면서도 효과 측면에서 좀 더 효율적인 방법으로 보안 검색을 운영할 수도 있을 것입니다.

좀 더 나아가 보안 빅데이터로부터 보안 사고 발생 시 사고자와의 “상관관계” 또는 “친밀도”등을 분석하여 공모자를 색출한다든지, 보안 사고 발생 징후를 보이는 “유사 행동 패턴” 그룹을 선정하여 추가 모니터링을 수행함으로써 사전 예방에 활용할 수 있을 것입니다.

③ 영상 보안 시스템과의 연계 활용

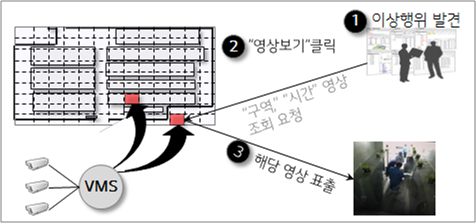

기 구축된 영상관리 시스템(VMS)에 연결된 CCTV들을 사업장 내 구역별로 매핑하여 관리하거나 지능형 영상감시 시스템과의 접목을 통한 알람 이벤트 로그를 연계한다면, 이상 징후에 대한 영상을 기반으로 한 추적 등을 통해 좀 더 세밀하게 사업장 내 정보 유출 등 이상 행위를 식별하거나 모니터링하는데 도움이 되기를 기대할 수 있습니다.

여기서 지능형 영상감시 시스템의 특징은 기기가 영상 정보를 수집하고, 자동으로 특정 객체나 행위를 감시해 유사시 사용자에게 알릴 수 있습니다. 그리고 환경이나 이상 행동 등이 감지되면 즉각 알람과 동시에 알람 이벤트 로그를 통합 보안 관리 시스템과 연계하여 이상 징후를 통합 관리할 수 있을 것입니다.

상기와 같은 보안 빅데이터 통합 분석 구현 시 고려 사항으로는 다음을 들 수 있습니다.

- 목적에 맞는 구현 방법과 통제 수준 정의: 컴플라이언스 요구와 통제 목적에 맞는 수준 정의

- 해석 가능한 로그 필드 연동 및 정규화: 로그 연동의 우선순위와 적합한 선택, 로그 정제

- 분석 룰 및 위협 정보 활용, 시각화: 위험과 통제 목적에 맞는 위협 시나리오 정의

- 보안 빅데이터 처리 아키텍처 구성: EPS(Event Per Second), 데이터 저장 기간, 네트워크 대역폭 등

- 보안 운영 프로세스: 목적 별 분석 조직, 인력과 프로세스 정의

마지막으로, 아무리 좋은 통합 보안 관리 시스템 구축하였다 할지라도 기 구축된 보안 시스템의 활용 극대화를 위해 추가 연계 아이템들을 고민해야 합니다.

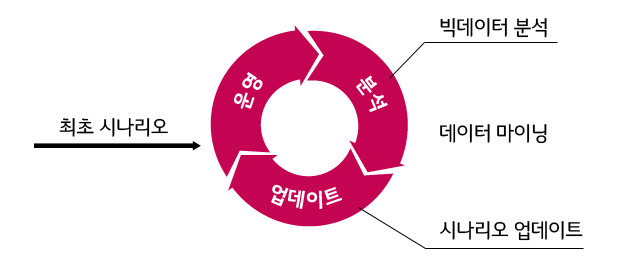

한 번 발생된 보안 사고는 시나리오로 등록하여 유사 사례 조사 및 재발 방지 효과를 기대할 수 있도록 지속적 운영 관리가 필요합니다. 더불어, 데이터 마이닝 기법 등을 통해 시나리오를 정교화하고 업데이트 하여 향상된 통합 보안 관리를 할 수 있도록 해야 할 것입니다.

글 | LG CNS 보안컨설팅팀

[‘보안, 이렇게 하면 된다’ 연재 현황]

- [1편] ISMS 의무인증 대상 확대! 어떻게 대응해야 할까?

- [2편] ISMS 인증을 위한 보안솔루션 구성 방안

- [3편] ISMS 인증 주요 결함사항 및 대응방안

- [4편] 정보보호 관련 인증 및 평가 제도

- [5편] 스마트폰의 보안 위협과 대응 방안

- [6편] IoT 보안 취약점 사례 소재 및 취약점 진단

- [7편] 스마트폰 앱 서비스 보안의 현재와 미래

- [8편] 중국 개인정보 보호법 제도 동향 및 대응방향

- [9편] 출입 보안을 위한 보안 설계

- [10편] 소프트웨어 개발 보안 – 시큐어 코딩

- [11편] 당신의 출입카드는 안녕하십니까?

- [12편] 통합 보안 관리 동향 및 활용 방안

- [13편] 비대면 실명인증이란 무엇인가?

- [14편] 프로젝트에서 소스 코드 보안 점검하기

- [15편] 차세대 행위 기반 위협 탐지 방식에 관하여

- [16편] 핀테크 보안 위협과 대응 방안

- [17편] 인공지능과 보안

- [18편] ‘보안은 제품이 아니라 절차다!’라는 말의 의미

- [19-1편] 인증의 완성판 생체인증에서 다중 생체인증까지 ①

- [19-2편] 인증의 완성판 생체인증에서 다중 생체인증까지 ②

- [20-1편] 중국 네트워크 안전법 분석 및 대응 방안 ①

- [20-2편] 중국 네트워크 안전법 분석 및 대응 방안 ②

- [21편] 유전자 정보 보안 안전한가?