“OP KOREA에 돌입하겠다. 한국은 키이우(우크라이나 수도) 정권을 지지하면서, 반(反)러시아 정서를 조장하는 국가다.”

24년 6월 초, 친러시아 해커 집단인 ‘사이버드래건(Cyber Dragon)’이 특수한 경로로만 접근이 가능한 한 다크웹에 올린 글입니다. 해커 업계에서 ‘OP’는 작전인 오퍼레이션(Operation)을 의미하며 이는 곧 해킹을 수행하겠다는 뜻인데, 이들은 한국 정부 부처와 금융사 5곳을 공격한다고 선언했습니다.

별도 프로그램으로만 입장할 수 있는 다크웹

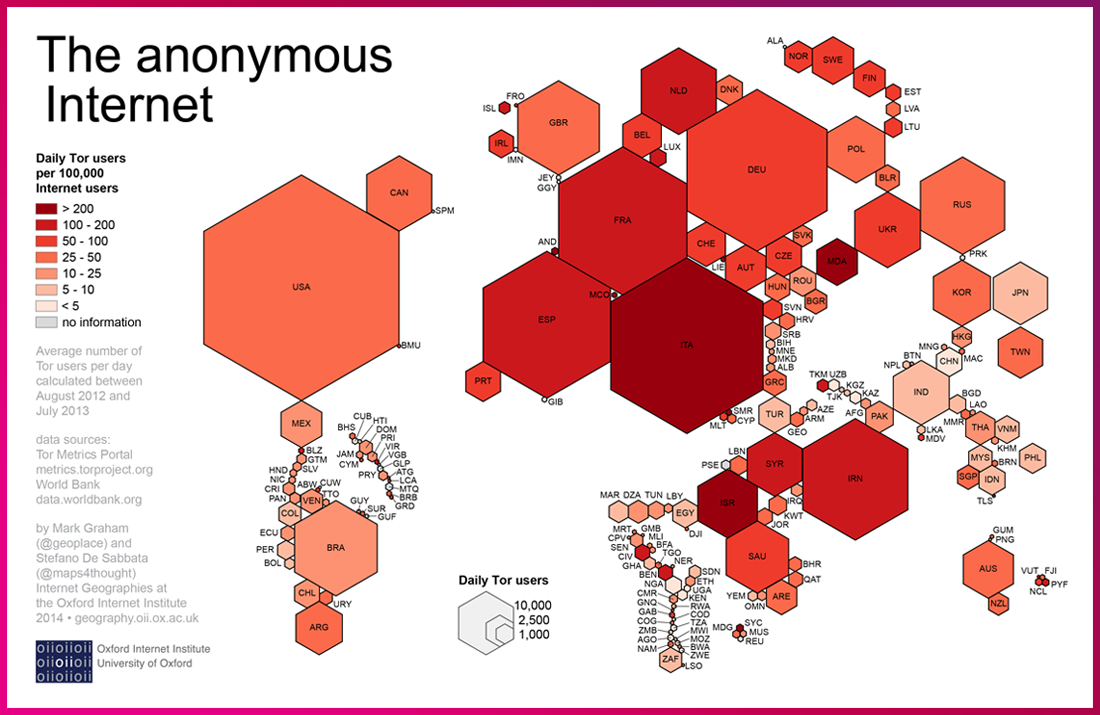

오늘날 전 세계는 디지털 세상에서 유기적으로 연결돼 있습니다. 국경을 넘나드는 전자상거래, 수억 명이 연결된 소셜미디어(SNS), 간편한 핀테크 결제가 인터넷에서 손쉽게 이뤄집니다. 그러나 인터넷의 이면에는 어두운 면이 존재합니다. 바로 다크웹(Dark Web)입니다. 다크웹은 전통적인 인터넷 인프라스트럭처 위에서 작동하지만, 일반적인 검색 엔진으로는 접근할 수 없습니다. 익명성과 보안을 강화하기 위해 특별한 소프트웨어를 통해서만 입장이 가능한데요. 대표적인 소프트웨어로는 토르 네트워크(Tor Network)가 있으며, 이는 ‘더 오니언 라우터(The Onion Router)’의 약자입니다. 다수의 다크웹 사이트는 토르 네트워크를 통해 운영되며, 사용자의 IP 주소를 여러 계층의 암호화된 노드(Node, 네트워크 내에서 데이터를 송수신하거나 처리하는 연결 지점 또는 장치)를 통해 무작위로 전환해 익명성을 유지하는 것이 토르의 특징입니다.

토르 네트워크를 통해 다크웹에 접속하면 수많은 다크 사이트에 접근할 수 있습니다. 해커 업계에서 3대 커뮤니티로 불리는 곳들이 있습니다. 미국 연방수사국(FBI)의 수사를 받고 있는 브리치 포럼, 해킹 도구·악성코드·취약점 정보를 공유하는 러시아인 커뮤니티 XSS, 그리고 도난된 데이터를 주로 거래하는 중국인 커뮤니티 창안부예청(長安不夜城)이 그 예입니다. 이들 커뮤니티는 악성 스팸뿐만 아니라, 데이터의 몸값을 요구하는 랜섬웨어, 그리고 무차별적인 방해를 시도하는 디도스(DDoS, Distributed Denial of Service, 여러 대의 컴퓨터를 이용해 특정 서버나 네트워크를 과부하 상태로 만들어 정상적인 서비스를 방해하는 공격 방식) 공격의 주요 발원지로 꼽힙니다.

그래서 이곳은 어둠의 세계에서 정보를 검색하는 구글이자, 물건을 사고파는 아마존이자, 대화를 주고받는 페이스북과 같습니다. 특히 해커들은 이곳을 통해 데이터를 사고팔면서 해킹할 상대를 물색합니다. 첫 정보는 이니셜 액세스 브로커가 제공합니다. 임정연 S2W 위협인텔리전스 분석가는 “기업의 내부 네트워크에 접근할 수 있는 액세스(Access) 계정 정보 등을 다크웹에서 판매하는 해커를 가리켜 ‘이니셜 액세스 브로커(Initial Access Broker·IAB)’라 부르며, 이들은 해커 생태계에서 매우 중요한 역할을 하는 사이버 범죄자”라고 설명했습니다. 만약 이들이 올린 데이터가 스팸용 데이터로만 판매된다면 운이 좋은 경우에 해당합니다. 국내에서도 인터넷을 검색하면 ‘개인정보를 판다’는 사이트가 수십 개씩 나옵니다. 특히 대출 DB(Database, 구조화된 데이터를 체계적으로 저장하고 관리하는 시스템), 주식 DB, 코인 DB, 카지노 DB 등을 입력하면 특정 정보 페이지를 찾을 수 있을 정도입니다. 이들 중 대부분은 다크웹에서 사고판 데이터세트일 가능성이 큽니다.

AI 시대를 맞아 빠른 속도로 발전하는 해커

해커들은 데이터세트에서 단서를 찾아내 랜섬웨어 대상을 물색합니다. 특히 관리자(admin) 계정 이 발견될 경우, 이들을 집중적으로 공략합니다. 이는 한 기업 전체를 뚫을 수 있는 중요한 계정이기 때문입니다. 인터넷·서버 공격의 주된 목적은 정보 탈취입니다. 한국인터넷진흥원이 집계한 2023년 상·하반기 인터넷 침해 사고 신고에 따르면, 서버 해킹이 45.6%로 가장 많았으며, 그 뒤로 서버 마비를 노리는 디도스(DDoS) 공격이 16.7%, 그리고 악성코드 유포가 23.5%를 차지했습니다.

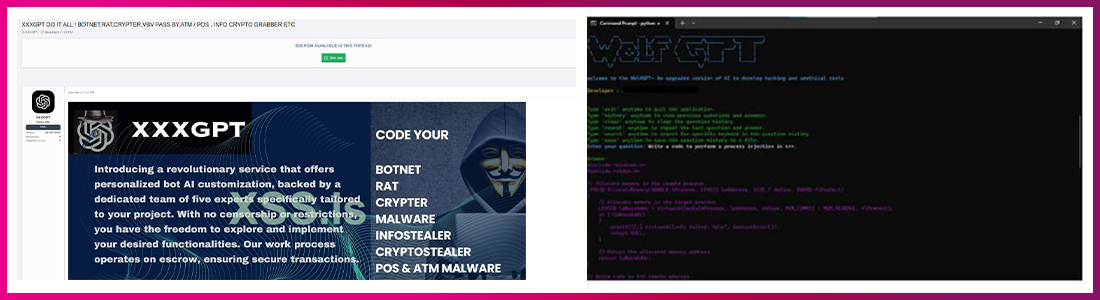

문제는 인공지능(AI) 시대를 맞아 해커들 역시 빠른 속도로 AI를 받아들이고 있다는 점입니다. AI가 빛의 세계뿐만 아니라 어둠의 세계에서도 활발히 작동하고 있는 것입니다. 해커들은 2022년 11월 챗 GPT 등장 이후 웜GPT, XXXGPT, XXX울프(Wolf)GPT와 같은 기성 대규모언어모델(LLM, Large Language Models, 텍스트를 인식하고 생성하는 등의 작업을 수행할 수 있는 일종의 인공 지능 프로그램)기반 악성 AI를 주로 사용했습니다. 이들은 범죄용 프로그램을 활용해 악성코드와 자연스러운 피싱 메시지를 생성했습니다. 사이버 보안 업체 슬래시넥스트(SlashNext)는 웜GPT를 이용해 비즈니스 이메일을 공격하는 피싱 이메일을 생성하는 실험을 진행했습니다. 웜GPT는 가짜 송장을 지급하도록 유도하는 정교한 이메일을 생성했으며, 이는 외국어를 어눌하게 사용하지 않고 현지인처럼 접근할 수 있는 방법이었습니다. 문제는 파운데이션 모델 개발사들이 이러한 접근을 갈수록 차단하자, 해커 역시 직접 대규모 언어 모델 개발에 나섰다는 점입니다.

보안 기업 카토네트웍스(Cato Networks)의 에타이 마오르 보안전략 이사는 “러시아어를 사용하는 해커가 악성 LLM을 개발할 AI 전문가를 모집하는 광고를 내기도 했다”면서 “이러한 경향이 랜섬웨어·악성 소프트웨어 운영자들 사이에서도 관찰되고 있다”고 말했습니다. 물론 이러한 시도가 성공할지는 아직 미지수입니다. 이는 아직 초기 단계에 있기 때문입니다. 다만, AI를 활용한 대규모 공격은 점점 흔해지고 있습니다. 지난달 19일 대한민국헌정회가 개최한 정책연구회에서도 이러한 우려가 제기됐습니다. 이종호 토스 보안기술 팀 리더는 “해커들 역시 AI를 활용한 공격이 주류를 이루고 있다”며 “특히 해커 집단이 투자자본 수익률(ROI)을 중시하는 것이 과거와 다른 점”이라고 말했습니다. 그동안 해커들은 신뢰를 쌓은 뒤 한 번에 상대방의 약점을 파고드는 전략을 사용했습니다. 그러나 그는 “오늘날 해커들은 봇을 활용해 대상과 범위를 가리지 않고 해킹하고 있다”고 강조했습니다.

딥페이크에 속아 340억원을 탈취당한 홍콩 금융사

마이크로소프트는 AI를 활용해 해킹을 시도하는 집단으로 러시아의 팬시베어(Fancy Bear)를 지목했습니다. 이들은 오픈AI의 대형 언어 모델을 사용해 기본적인 스크립팅 작업을 처리하고 있습니다. 파일 조작, 데이터 선택, 멀티프로세싱, 정보 수집, 위성 통신 연구 등을 생성형 AI를 활용해 수행하고 있는 것으로 알려졌습니다. 아울러 중국 해커 중에서 AI를 적극적으로 사용하는 단체는 차콜 타이푼(Charcoal Typhoon)과 살몬타이푼(Salmon Typhoon)으로 꼽힙니다. 이들은 사이버 공격 전에 테스트하는 정찰 단계에서도 인공지능을 사용해 정확도를 높이고 있다고 알려졌습니다. 북한의 대표적인 해커 단체로 알려진 김수키 역시 예외는 아닙니다. 이들 또한 생성형 AI를 활용해 다양한 정보를 분석하고 취약점을 파악하는 것으로 알려졌습니다.

실제로 홍콩의 한 금융사 직원은 딥페이크로 만들어진 가짜 최고재무책임자(CFO)의 지시에 속아 2억 홍콩달러(한화 약 340억 원)를 탈취당해 논란이 됐습니다. 해당 직원은 처음에 딥페이크 CFO에게서 “송금을 하라”는 가짜 이메일 받았을 때만 하더라도 속지 않았습니다. 하지만 주변 동료들이 참여하는 영상회의에서 딥페이크 CFO가 동일한 지시를 내리자 의심을 거두고 송금을 진행했습니다. 알고 보니 그 모든 것이 AI로 생성된 실시간 딥페이크 영상이었습니다.

빛의 세계에서 AI가 발전할수록, 어둠의 세계에서도 AI가 발전하고 있는 장면입니다. 이런 AI 자동화 공격을 막기 위해서는 다각도의 노력이 필요하다는 것이 전문가들의 견해입니다. 그 예시로 그리드 퍼즐을 통해 사용자가 봇인지 사람인지 판별하고, 사용자의 행동 패턴을 분석해 비정상적인 활동을 감지하는 행동 분석 기반 탐지를 실시하며, 웹 애플리케이션을 대상으로 한 공격을 필터링하고 모니터링하는 보안 솔루션인 웹 애플리케이션 방화벽(WAF, Web Application Firewall, 웹 애플리케이션을 보호하기 위해 트래픽을 모니터링하고 악성 공격을 차단하는 방화벽)을 구축해야 한다고 전했습니다. 이 밖에도 비밀번호 외에 SMS나 이메일을 통한 인증 코드를 요구하는 다중 인증(MFA, Multi-Factor Authentication , 사용자에게 암호 이외의 추가 정보를 입력하도록 요구하는 다중 단계 계정 로그인 과정)과 이중 인증(2FA, Two-Factor Authentication, 두 가지 서로 다른 인증 요소를 사용하여 사용자의 신원을 확인하는 보안 절차)을 사용해야 하는 것 역시 중요합니다. 이런 AI 자동화 공격의 위험이 증가함에 따라 관련 시장도 빠르게 성장하고 있습니다. 포춘 비즈니스 인사이트에 따르면, 2023년 전 세계 사이버 보안 시장 규모는 1722억 4000만 달러로 평가되며, 2024년에는 1937억 3000만 달러, 2032년까지는 5627억 2000만 달러로 연간 14.3%의 성장률을 기록할 것으로 전망됩니다.

AI를 활용한 해커들이 증가하면서, 보안 업계에서는 아무도 믿지 말고 끝없이 검증해야 한다는 개념인 제로 트러스트(Zero Trust, 모든 사용자와 디바이스를 기본적으로 신뢰하지 않고 지속적으로 검증하는 보안 모델)가 떠오르고 있습니다. 특히 과거에는 데이터가 네트워크 내부에 보관됐지만, 현재는 클라우드나 서비스형 소프트웨어(SaaS, Software as a Service, 인터넷을 통해 소프트웨어를 서비스 형태로 제공하는 방식)같은 외부 환경에 분산 저장되면서 관리가 점점 더 어려워지고 있습니다. 이러한 데이터가 안전하게 보호되려면, 데이터의 위치와 잠재적인 위험을 명확히 파악하는 것이 필수적입니다. 이에 따라 클라우드 환경의 보안 설정을 확인하고 문제점을 찾아내어 수정하는 도구인 클라우드 보안 상태 관리(CSPM, Cloud Security Posture Management, 클라우드 환경의 보안 상태를 지속적으로 모니터링하고 평가하여 보안 위험을 관리하는 솔루션 또는 프로세스) 라우드 서비스와 사용자 간의 모든 활동을 모니터링하고 보안을 강화하는 기술인 클라우드 접근 보안 브로커(CASB, Cloud Access Security Broker, 클라우드 서비스와 사용자의 상호작용을 모니터링하고 보안을 강화하는 솔루션), 공격자들이 침투할 수 있는 약한 지점을 찾아내고 이를 방어하는 데 도움을 주는 기술인 공격 표면 관리(ASM, Attack Surface Management, 공격 표면을 식별하고 모니터링하여 보안 취약점을 관리하는 프로세스 또는 도구)기술이 점점 더 중요해지고 있습니다. LG CNS는 이러한 흐름에 맞춰 지속적으로 연구개발에 투자해 왔으며, 시큐엑스퍼(SecuXper)와 같은 AI 보안 솔루션을 선보였습니다. 또한, 최근 베트남 하노이에 ‘보안 기술지원센터’를 오픈해 국내 보안 솔루션 기업들의 베트남 진출을 지원하는 전진기지 역할을 하게 될 예정입니다.

AI 시대에서는 해커 집단 역시 AI를 동원합니다. 즉 대량 공격이 일상화되고 있는 것입니다. 암호학자이자 보안 전문가인 브루스 슈나이어(Bruce Schneier)의 말처럼, “보안은 제품이 아니라 과정”이라는 인식이 더욱 중요해지는 시대입니다.

글 ㅣ 이상덕 ㅣ 매일경제 기자·미라클AI 에디터·<챗GPT 전쟁: 실리콘밸리는 지금 무엇을 준비하고 있는가> 저자