지난 글에서는 OT보안에 대한 국내 인식과 현실, OT보안 시장에서 사업의 접근에 관해 알아보았습니다. 이번 글에서는 국내 OT보안 관련 컴플라이언스에서 관심 포인트를 살펴보겠습니다.

3. 국내 OT보안 관련 컴플라이언스에서 관심 포인트

국내 OT 보안에 대한 정부의 관여와 제도 정비는 2013년부터 진행됐습니다. 시장이 제대로 형성되지 않았고 인식도 낮아서 OT 보안에 대한 컴플라이언스 정착은 매우 더디게 진행됐죠. 그래서 많은 관계자가 최근이 되어서야 제도적 환경이 이슈가 된 것으로 오해를 하곤 하는데요. 2013년부터 행정안전부는 정보통신기반보호법(제9조) 및 시행령(제17조)을 기반으로 국가 주요 정보통신기반시설을 대상으로 보안 취약점 점검 시 산업제어시스템에 대한 취약점 점검도 시행해왔습니다.

또한, 2020년 4월 국가기술표준으로 『산업제어시스템 컴포넌트의 기술적 보안 요구사항(표준번호 : KS X IEC62443-4-2) 』를 제정해 국내 산업제어시스템에 대한 보안 표준에 속도를 내고 있습니다.

정보통신기반보호법을 근거로 국내 중요 정보통신 기반시설에 대한 OT 보안 강화를 위한 간접적 규제는 지속적으로 확대되고 있는데요. 2021년, 산업제어시스템에 대한 취약점 점검 항목을 이전의 22개 항목에서 50개 항목(중요도 상.중 기준)으로 범위를 넓히고, 보안 요구사항을 강화했습니다.

정부의 공공시설 대상 취약점 점검은 국가정보원이 정책기관으로, ETRI 산하의 국가보안기술연구소가 이행기관으로 체계를 갖춰 진행되고 있습니다. 취약점 점검에 대한 범위 및 항목 등은 국가보안기술연구소가 실무 기관으로서 추진하고 있습니다.

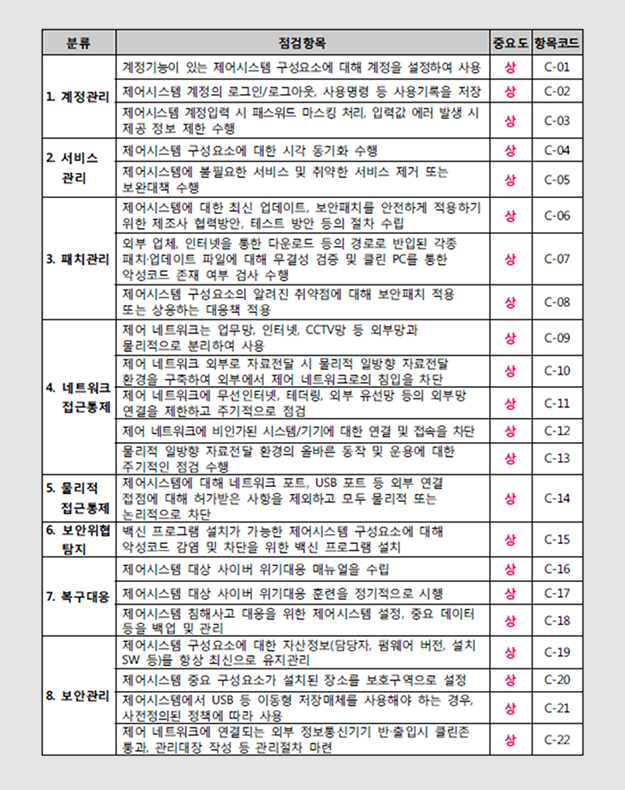

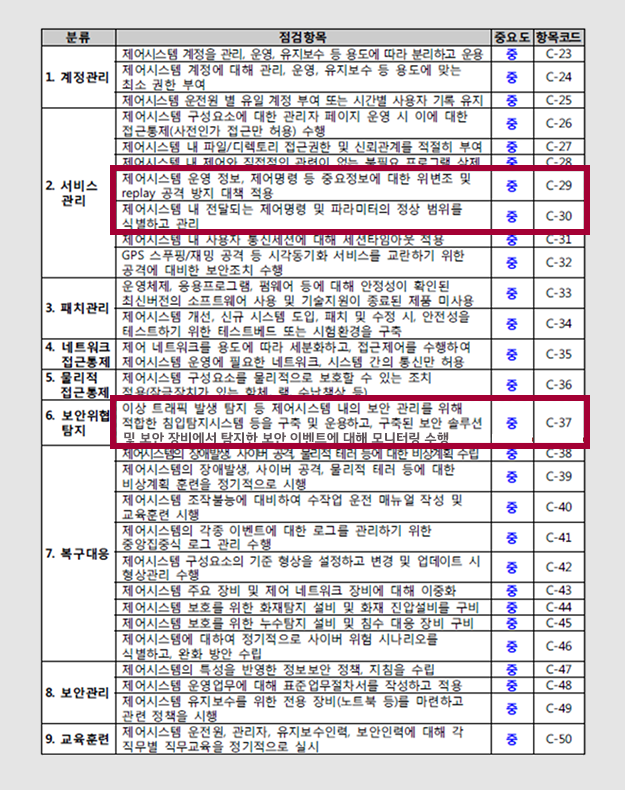

국가 주요 정보통신기반시설을 대상으로 취약점 점검하는 항목은 총 453개가량의 항목이며, 이 중 산업제어시스템 대상 취약점 점검 53개 항목은 다음 [그림 2], [그림 3]과 같습니다.

[그림 2]에 표기된 8개 부분의 22개 점검항목은 중요도 상으로 반드시 준수해야 하는 필수 사항으로 구분해 놓은 것입니다. 반면, 아래 [그림 3]에 표기된 9개 분류의 28개 점검항목은 현재 필수 준수 사항은 아닌데요. 필수 준수 사항이 아닌 중요도 중으로 분류된 이유는 보안 사고를 유발하는 심각한 원인과 큰 관련이 없거나, 거버넌스적인 사항 등 그 자체의 중요성이 낮기 때문입니다.

그뿐만 아니라 보안 사고를 방지하기 위한 중요 점검 내용임에도 불구하고 이 요구사항을 준수하기에는 현재 보안 시장에 솔루션 및 제품이 보편적으로 보급되지 않았거나 국산 제품의 보편적인 경쟁력을 확보하고 있지 않아 피점검자가 이를 충족시키기 어렵다는 이유도 있습니다. 그렇기 때문에 28개 항목 중에는 향후 중요도 상으로 상향 조정이 될 수 있는 항목이 있는데요. 블루오션 접근 전략을 고민하는 관점에서, 앞서 언급한 이유로 인해 현재는 ‘중요도 중’이지만 향후 ‘중요도 상’으로 조정될 가능성이 있는 항목은 관심 있게 볼만합니다.

위 [그림 3]의 국가 주요 정보통신기반시설 대상 산업제어시스템 보안 취약점 점검 항목 중 ‘C-29’, ‘C-30’, ‘C-37’을 주의 깊게 살펴볼 필요가 있습니다. 이는 앞서 논의했던 ‘블루오션 OT 보안 시장에서의 사업 전략 접근법’의 Best Case 접근을 위한 중요한 여러 가지 포인트 중 한가지이기 때문입니다.

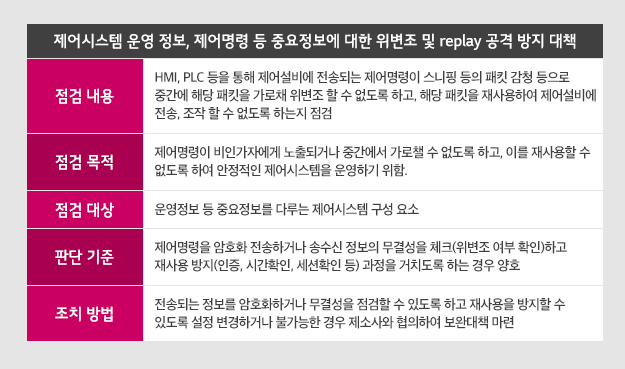

‘C-29’에 대한 점검내용은 다음과 같습니다.

이렇게 점검하는 이유는 제어시스템을 구성하는 HMI, PLC 등의 제어 HW, 제어 SW에서 보안이 고려되지 않은 프로토콜을 이용하는 시스템으로 인한 것인데요. 이 시스템에 따라 제어 명령을 가로챌 수 있는 취약점이 공개돼 해당 취약점으로 인한 공격이 성공하는 경우, 비인가자가 제어설비의 운영 권한을 획득할 수 있기 때문입니다. 실제로 2020년 1월 14시에 공개된 GE사의 PAC System RX3i 제품군에서 조작된 패킷이 전달됐고, 모듈 상태가 중지 모드로 변경돼 서비스 거부가 발생하는 취약점이 공개됐습니다.

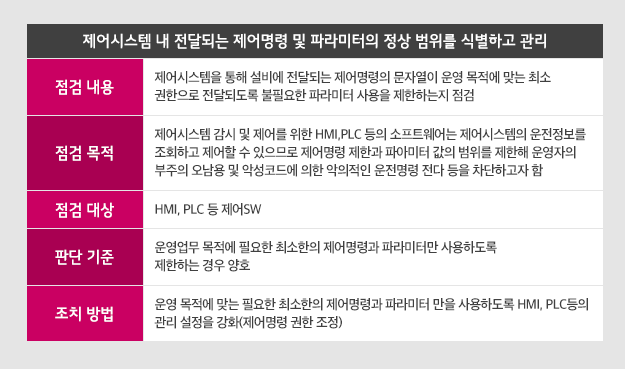

‘C-30’에 대한 점검 내용은 다음과 같습니다.

이러한 점검을 하는 이유는 과거 유명한 스턱스넷의 사례의 취약점을 통해 알 수 있습니다. 스턱스넷은 PLC 시스템의 Profibus 메시지 버스 시스템을 감시하는 D8890 블록에 악성코드를 설치해 특정 조건이 만족되면 주기적으로 모터의 회전수를 변경해 모터에 과부하를 일으키는데요. 동시에 PLC 시스템에 루트킷을 설치해 자기 자신을 숨기고, 모터의 회전수가 변경되고 있다는 것을 모니터링 화면에서 숨기는 방식입니다.

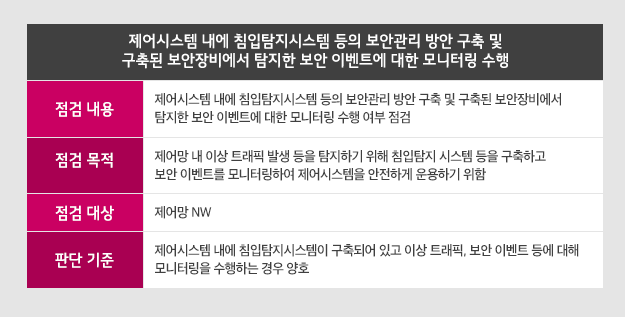

‘C-37’에 대한 점검 내용은 다음과 같습니다.

국가 중요 정보통신기반시설의 산업제어시스템 대상 취약점 항목 중 제어 명령, 운영정보, 제어 파라미터, NW 트래픽에 대한 이상 징후, 위.변조 등에 보안 대응을 요구하는 점검항목에 주목해 컴플라이언스 환경 요소를 살펴보았을 때, 플레이어를 살펴볼 수 있는 매개체 제품에서 NW Traffic Anomaly Detection(이상징후 탐지)의 기능을 갖는 솔루션(제품)을 살펴볼 수 있습니다.

다음 글에서는 OT보안에서의 NW Traffic Anomaly Detection(이상징후 탐지)에 관해 알아보겠습니다.

[참고]

KISA, 주요정보통신기반시설 기술적 취약점 분석.평가방법 상세가이드, 2021.3

Global Market Insights, ICS Security Market Report 2026, 2020

강민균, 산업제어시스템의 국가별 사이버 보안 현황, ICT신기술, 정보통신기획평가원, 2019.10

김위찬, 르네 마보안; 블루오션 전략, 교보문고, 2005.

김진철, 발전제어시스템 보안모니터링 기술 동향, ICT신기술, 정보통신기획평가원, 2021.1

송창용, 비즈니스 진화에 기초한 블루오션 전략캔버스의 개선에 관한 연구, Journal of the Society of Korea Industrial and Systems Engineering, Vol. 35, No. 3, 2012

글 ㅣ LG CNS 사이버시큐리티팀 허철준 책임