지난 글에서는 랜섬 디도스와 주요 디도스 공격 유형에 관해 살펴보았습니다. 이번 글에서는 디도스 공격에 어떻게 대응해야 하는지 함께 알아보도록 하겠습니다.

대응방안

디도스 공격에 대한 대응 방안으로는 자체 방어와 디도스 대응 서비스를 통한 방법이 있습니다.

첫째로, 자체 방어는 자체 디도스 방어 솔루션과 내부 보안 인력을 통해 대응하는 방법인데요. 내부 업무, 서비스에 대한 세밀한 분석을 통해서 최적화된 보안정책을 적용해 비정상적인 외부 트래픽에 대응할 수 있어야 합니다. 또한, 사전에 디도스 공격에 대응하기 위한 충분한 회선과 자원 용량 대비와 함께 디도스 발생 시 대응할 수 있는 대응 프로세스를 수립해 놓아야 합니다.

이러한 대응 프로세스는 주기적으로 자체 또는 외부 기관(민간업체, 금융보안연구원, KISA 등)과의 모의훈련 등을 통해서 실제 공격 발생 시 즉각 대응할 수 있도록 숙달되어 있어야 하는데요. 추가로 ISP 협조방안, 외부 대피소 등을 통한 대응 방안도 사전에 검토하고 준비돼야 합니다.

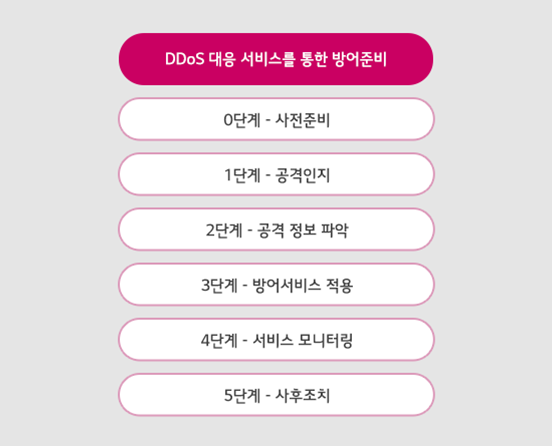

다음으로, 충분한 회선 용량과 디도스 대응 장비가 없어서 자체적으로 방어가 어려운 경우, 디도스 대응 서비스를 이용하는 프로세스를 수립해 공격 발생 시 즉각 대응할 수 있도록 숙달해야 합니다.

0단계 – 사전준비

디도스 공격 상황에 즉시 적용할 수 있는 방어 서비스를 알아보고, 적용 절차 및 시간 등을 미리 파악해야 합니다. 또한, 담당자 직통번호 및 긴급연락망을 확보하고 방어 서비스 적용 프로세스를 사전에 시뮬레이션하면서 방어 서비스 적용 설정과 실제 설정에 대한 정보를 최신화해야 합니다.

1단계 – 공격인지

웹 사이트 헬스 체크 등의 모니터링 시스템을 구축해 주기적으로 모니터링을 수행하고, 사이트의 이상 정보 탐지 시 디도스 공격에 의한 현상인지 서버 자체 원인인지 파악해야 합니다.

2단계 – 공격 정보 파악

디도스 공격으로 판단될 경우, 해당 공격의 정보(유형, 규모, 시간 등)를 파악해야 합니다. 디도스 공격유형은 크게 ①대역폭 공격, ②자원 소진 공격, ③웹/DB 부하 공격으로 나뉘며, 각각의 특성에 맞게 공격 정보를 신속히 파악해 대응해야 합니다.

3단계 – 방어서비스 적용

디도스 공격에 의한 서버 장애가 확실한 경우, ‘0단계’에서 구축한 방어 서비스 적용 프로세스를 수행해 신속하게 대응할 수 있도록 조치해야 합니다.

4단계 – 서비스 모니터링

디도스 공격은 차단됐으나, 이미 점유된 세션 혹은 서버 부하로 인해 서비스 복구가 느려질 수 있습니다. 따라서 디도스 공격을 차단한 이후 서비스 및 장비 모니터링을 통해 이미 유입된 공격에 의한 장비 상태를 확인해 조치해야 합니다.

5단계 – 사후조치

디도스 공격이 종료된 후 공격을 받은 시스템을 다시 한번 점검해 특이사항이 없는지 확인해야 합니다. 또한, 공격 대응 프로세스를 보완해 추후 발생할 수 있는 디도스 공격 피해를 대비해야 합니다.

[참고]

2021 디지털금융 및 사이버보안 이슈 전망 (금융보안연구원)

디도스 공격 대응 가이드 (KISA)

https://www.sedaily.com/NewsVIew/22L80PO1DT

https://www.etnews.com/20210119000163

글 ㅣ LG CNS 사이버시큐리티팀 박건영 책임