이전에는 정치적, 사회적 목적으로 디도스(분산서비스 거부, DDoS) 공격이 발생했다면, 최근의 디도스 공격은 금전적 목적 달성을 위한 정밀하고, 규모가 큰 공격으로 변화하고 있습니다. 공격 대상도 기존에는 주로 정부, 방송사, 공기업 등이었으나, 최근엔 금융사, 서비스 플랫폼처럼 서비스 중단 시 금전적 손해나 사용자 피해가 큰 기업을 대상으로 이뤄지고 있습니다.

2020년 8월 뉴질랜드 증권거래소가 DDoS 공격으로 중단됐습니다. 국내 한 금융사는 지난해 8월 14일 스스로 ‘펜시베어’라 칭하는 그룹으로부터 이메일을 받았는데요. 자신들이 뉴질랜드 증권거래소(NZX)를 디도스 공격해 서버를 마비시킨 장본인이라고 소개했습니다. 공격은 이메일 발송 직후 지난 2월까지 20여 차례나 이어졌고, 비트코인을 내놓으라는 요구도 반복됐습니다.

이와 같은 공격유형을 랜섬 디도스(Ransom DDoS)라고 합니다. 랜섬 디도스(Ransom DDoS)는 인질을 뜻하는 ‘랜섬(Ransom)’과 과부하로 서비스를 다운시키는 디도스(DDoS)의 합성어인데요. 트래픽을 유발해 서비스를 다운시키는 공격이란 뜻으로, 금전 미지급 시 IT 전산 인프라를 마비시켜 서비스 운영에 장애를 일으키겠다고 협박하는 공격 기법입니다. 금융보안연구원은 ‘2021 디지털금융 및 사이버보안 이슈 전망’ 보고서를 발표하며 이와 같은 공격이 계속 증가할 것으로 전망했습니다.

랜섬 디도스 공격은 일반적으로 다음과 같이 진행됩니다.

1. 특정 공격 대상을 지정해 협박 메일을 전송

협박 메일에는 다음과 같은 내용을 포함해 보냅니다.

1) 공격 대상 선정: 금융사, 서비스 플랫폼 등 서비스 중단 시 금전적 피해와 기업 이미지 훼손이 심한 대상을 선정합니다. 특정 공격 대상 1개를 지정해 보내기도 하며, 비슷한 유형의 여러 공격 대상에 보내기도 합니다.

2) 공격자 정보: 펜시베어, 라자루스 등 기존에 대규모 공격 시도를 했거나 알려진 공격자 정보를 사용하거나, 사칭하기도 합니다.

3) 기한: 금전 지급기한을 명시합니다.

4) 금전 요구: 비트코인 등을 통한 금전 요구금액과 지급 방법을 제시합니다.

2. 사전 공격

자신들의 협박을 믿게 하거나, 공격할 수 있는 능력이 있다는 것을 알리기 위한 과정입니다. 본 공격 전에 맛보기 식으로 공격 시간을 짧게 하거나, 본 공격보다 적은 공격 패킷을 보내 서비스를 잠시 중단 또는 과부하 상태를 만듭니다. 그리고 다음에는 더 큰 공격을 하겠다고 예고하며, 다시 금전을 요구합니다.

3. 본 공격

실제 공격을 발생시키는 단계로, 주로 알려진 공격은 IP 주소 조작이 가능한 UDP 증폭 반사 공격 기법입니다. 랜섬 디도스는 봇넷(Botnet)으로 악용 가능한 IoT 기기 보급의 증대로 이를 악용한 테라급 규모의 디도스 공격도 가능해졌는데요. 그뿐만 아니라 디도스 공격 대행 서비스의 등장으로 과거보다 공격이 수월해졌습니다.

주요 DDoS 공격 유형

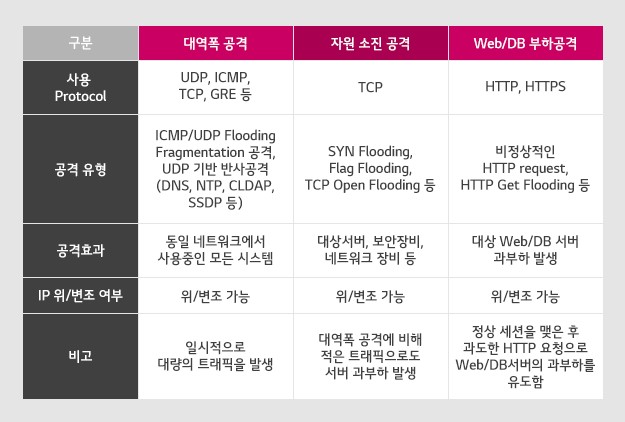

디도스 공격의 유형은 크게 대역폭 공격, 자원소진 공격, Web/DB 부하 공격이 있습니다.

디도스 공격 유형별 분류

대역폭 공격

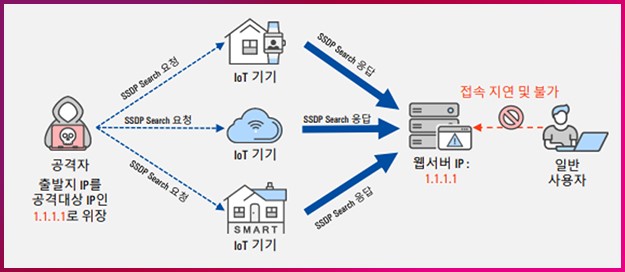

대역폭 공격은 대규모 봇넷 등을 이용해 대량 트래픽을 발생시키는 공격으로, 대표적으로 UDP Flooding, ICMP Flooding 공격 등이 있습니다. 대역폭 공격 중 DRDoS(반사공격)는 출발지 IP를 공격대상 IP로 변조해 경유지 서버에 대량의 요청을 보내고, 그에 대한 응답을 피해대상(출발지 IP)으로 보내지도록 해 공격하는 방식인데요. DNS, NTP, CLDAP, SSDP 공격 등이 있습니다.

이중 SSDP(Simple Service Discovery Protocol) 공격은 IoT를 이용한 공격유형으로 다수의 공유기, 스마트 TV 등 스마트 홈을 구성하는 IoT 기기들을 악용해 스푸핑 된 피해자의 서버 IP로 대량의 응답을 보내도록 하는 공격 유형입니다.

① 공격자는 사전에 취약한 IoT 기기의 목록을 확보

② 피해자의 IP로 스푸핑 한 다음 확보한 목록을 대상으로 더 많은 응답 패킷을 만들어내기 위해 ssdp:all 혹은 ssdp:rootdevice 값이 포함된 Search 명령을 요청

③ IoT 기기들은 요청받은 Search 패킷의 크기와 비교해 훨씬 더 많은 크기의 응답 패킷을 피해자의 시스템으로 전달

④ 대규모의 SSDP Response 패킷들이 피해자의 시스템으로 전달돼서 피해 시스템의 회선 대역폭을 고갈시킴

UDP, ICMP 서비스를 사용하지 않는 경우, 외부로부터 유입되는 UDP, ICMP 패킷을 차단하도록 방화벽 등에 설정해야 합니다. 서비스를 사용하는 경우, 정상 서비스 사용량을 고려해 DDoS 장비 등에 임계치 기반으로 차단을 설정해 대역폭 공격에 대응해야 합니다.

자원소진 공격

자원소진 공격의 대표적인 유형으로는 Syn Flooding, Ack Flooding, DNS Query Flooding 공격 등이 있는데요. 실제 IP 또는 변조된 IP를 통한 대량의 요청 시도를 보내 비정상적인 세션 연결 등을 통해 서버, 보안장비, 네트워크 등의 자원을 소진하도록 합니다. 평상시 정상 서비스와 다른 비정상적인 요청 등이 많기 때문에, 이러한 공격에 대응하기 위해선 정상 서비스 요청 기준으로 임계치를 설정해야 합니다.

Web/DB 부하 공격

Web/DB 서버를 대상으로 Application 취약점 등을 이용하여 서버 자원을 고갈시키는 공격유형으로 Get Flooding, Slowloris, Rudy, Slow read 공격 등이 있습니다.

Web/DB 부하 공격은 다량의 HTTP 요청을 통해 Web 서버와 DB 서버 연동에 부하를 유발하는 공격인데요. Connection 수치가 높은 것이 특징입니다. Connection 수가 급증하면 분석 툴 및 웹 서버 Access Log 등을 확인해 원인을 파악해야 합니다. Web/DB 서버 부하 공격의 대표적인 공격유형은 GET Flooding 공격으로, 과도한 GET 요청을 보내 웹서버의 부하를 유발하는 공격입니다. 평상시 대비 과도한 HTTP 요청이 확인되거나, 비정상적인 HTTP 요청이 확인될 경우 공격으로 판단 후 대응해야 합니다.

지금까지 랜섬 디도스와 주요 디도스 공격 유형을 알아보았습니다. 다음 글에서는 디도스 공격 대응방안을 살펴보겠습니다.

[참고]

2021 디지털금융 및 사이버보안 이슈 전망 (금융보안연구원)

디도스 공격 대응 가이드 (KISA)

https://www.dailysecu.com

https://www.sedaily.com/NewsVIew/22L80PO1DT

https://www.etnews.com/20210119000163

글 ㅣ LG CNS 사이버시큐리티팀 박건영 책임