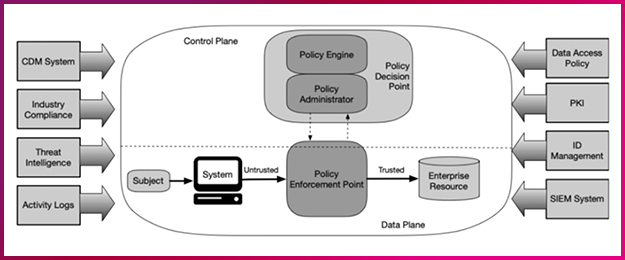

제로 트러스트(Zero Trust)를 구현하는 기본적인 내용은 단순합니다. 사용자는 정책결정포인트(Policy Decision Point, PDP)에서 인증한 ID와 연관된 여러 가지 상황에 따라, 정책집행포인트(policy Enforcement Point, PEP)가 부여한 최소한의 권한으로 자원에 접근합니다. 또한, 권한을 부여한 이후에도 ID와 컨텍스트(Context)를 지속해서 검증해 접근을 허용하거나 차단하는 형태로 구현합니다.

미국 국립표준기술연구소(NIST)는 2020년 ZTA(Zero Trust Architecture)를 실현하기 위한 기본 원칙을 7가지로 정리해 발표했습니다. 원칙은 이상적인 목표이지만, 모든 원칙이 Zero Trust에 순수하게 반영될 수 없다는 걸 인정해야 한다는 전제에 기초하는데요. NIST는 아래 7 가지 원칙을 기술 불가지론적(초경험적인 것의 존재나 본질은 인식 불가능하다고 하는 입장)자세로 시도할 것을 권장합니다. 기술 도입만으로 Zero Trust를 실현할 수 없다는 얘기입니다.

물론 특정 문제를 해결하기에 가장 좋은 도구가 존재할 수는 있습니다. 도구의 성능도 차이가 날 수 있죠. 단지, 도구의 가변성이라는 특성이 바뀌는 건 아니기 때문에 정책 개선과 시행의 사이클이 초세분화(Micro Segmentation)가 돼야 한다는 겁니다. 그렇다면 NIST가 발표한 Zero Trust 실현을 위한 7가지 원칙을 살펴보겠습니다.

1. Resources : 모든 데이터, 컴퓨팅 서비스는 자원으로, 보호 대상이다.

2. Communication : 모든 통신은 내부망/외부망에 관계없이 동일한 보안 요구를 충족해야 한다.

3. Per-session Access : 개별 엔터프라이즈 리소스에 대한 접근은 세션 별로 검증해 부여한다.

4. Dynamic Policy : 액세스는 클라이언트 ID, 애플리케이션/서비스 및 요청 자산의 동적 정책에 따라 결정되며, 모든 단말기에 설치된 소프트웨어 버전, 네트워크 위치, 요청 시간 및 날짜, 이전에 관찰한 행동처럼 상세한 정보에 기반을 두어야 한다.

5. Monitoring : 기업은 모든 소유 자산 및 관련 자산의 무결성과 보안 상태를 계속 모니터링하고, 측정한다.

6. Authentication and Authorization : 모든 인증 및 권한 승인은 동적이며, 액세스를 허용하기 전 철저하게 적용한다.

7. Continuous Improvement : 기업은 자산, 네트워크 인프라, 현재 통신 상태에 대한 가능한 많은 정보를 수집하고, 활용해 꾸준히 보안 상태를 개선한다.

Zero Trust의 주요 보안 요건을 기반으로 주요 CSP(Cloud Service Provider) 와 보안업체들은 저마다 Zero Trust 솔루션을 소개하고 있습니다.

그러나, NIST가 언급했듯 위 7가지 요건을 모두 만족시키는 솔루션은 존재하지 않는데요. 이에 업체별로 기존 보안 역량을 기반으로 한 인증, 접근통제, 가시성 확보를 주요 요건으로 Zero Trust 솔루션을 제공하고 있습니다.

마이크로소프트, Azure Active Directory

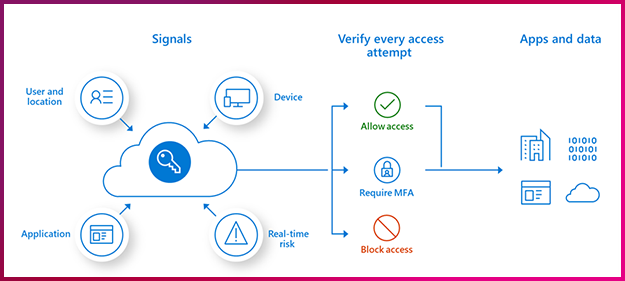

마이크로소프트는 Zero Trust 원칙으로 ‘명확한 검증’, ‘최소한의 권한 액세스’, ‘침해 가정’ 3가지를 정하고 이에 따라 Azure Active Directory를 구축해 Zero Trust를 실현하고자 했습니다.

마이크로소프트는 Azure Active Directory를 통해 기업용 ID를 기반으로 사용자 인증을 진행하고, 기업 사용자가 싱글 사인 온(Single Sign On, SSO)을 통해 기업 ID로 클라우드에 접속할 수 있게 했습니다. 싱글 사인 온이란 가장 기본적인 인증 시스템으로, 모든 인증을 하나의 시스템에서 이용할 수 있도록 개발된 시스템을 의미합니다. 이와 동시에 멀티 팩터 인증(Multi-Factor Authentication, MFA)을 통해 보안 키, 지문, 얼굴 등을 함께 인증해 Zero Trust 보안성을 높이는 방식을 적용했습니다. 마이크로소프트가 Azure Active Directory를 통해 실현하고자 한 Zero Trust를 살펴보겠습니다.

• 모든 액세스 요청은 보안을 위반하며, 내부/외부 접근 구분 없이 개방형 네트워크에서 발생했다고 가정함

• 요청의 시작 위치나 액세스하는 리소스와는 무관하게 무조건 신뢰하지 않고 항상 확인함

•모든 액세스 요청은 액세스 권한을 부여하기 전에 완전히 인증, 승인 및 암호화가 되며 측면이동을 최소화하기 위해 마이크로 세분화 및 최소 권한 액세스 원칙이 적용됨

• 풍부한 인텔리전스와 분석을 활용해 이상 현상을 실시간으로 감지하고 대응함

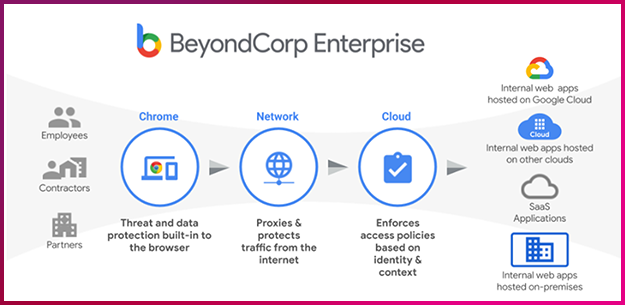

구글, Beyond Corp Enterprise

구글은 VPN(virtual private network)을 쓰지 않도록 하기 위해 사내 프로젝트를 진행했는데요. VPN은 방화벽, 침입 탐지 시스템과 함께 현재 사용되는 가장 일반적인 보안 솔루션 중 하나로 가상사설망을 뜻합니다. 이를 통해 확보된 BeyondCorp Enterprise를 이용해 구글의 핵심 인프라 및 기업 리소스용 사용자 기반 및 기기 기반 인증과 승인을 제공하고 있습니다.

BeyondCorp Remote Access를 확장해 내부뿐만 아니라 외부 조직까지 Zero Trust 실현을 지원하고 있는데요. BeyondCorp는 보호 자료 간 상호작용에 대한 지속적인 인증을 통해 보안을 강화할 수 있으며, 크롬 브라우저를 기반으로 글로벌 네트워크에서도 활용이 가능합니다.

• 서비스에 대한 액세스는 연결하는 네트워크에 의해 결정돼서는 안 된다.

• 서비스 액세스 권한은 사용자와 기기의 컨텍스트 요소를 바탕으로 제공돼야 한다.

• 서비스에 대한 액세스는 모두 인증, 승인, 암호화를 거쳐야 한다.

구글은 2022년 3월 사이버 보안 기업 맨디언트(Mandiant)를 약 54억 달러에 인수했습니다. 2004년 설립된 맨디언트는 실력 있는 미국 공군 침해사고대응팀(CERT) 출신들이 만든 사이버보안 기업입니다. 초기에 미국 주요 정부 기관을 대상으로 한 보안 교육과 컨설팅, 침해사고 대응 서비스를 제공하는 기업으로 사업을 시작했는데요. 지난 18년간 수준 높은 사이버보안 전문인력과 위협 인텔리전스, 보안 기술 역량을 가진 전문기업으로 자리매김했습니다. 맨디언트는 현재 매년 수천 건의 침해사고에 대응하고 있는 600여 명의 컨설턴트와 300명이 넘는 인텔리전스 분석가를 보유하고 있습니다.

맨디언트는 보안 위협에 대한 가시성과 자동화를 내세워 중국의 사이버 위협 보고서를 통해 명성을 얻었습니다. 보안에 관련된 표준 플레이북 작성과 사이버 보안 사고 탐지, 조사, 기능 향상 등 바이든 행정부의 주요 보안 계획을 ZTA로 해결할 수 있다고 주장하기도 했죠. 맨디언트 인수로 구글은 온프레미스(On-Premis, 기업 자체 전산실)는 물론 클라우드 플랫폼 내 Zero Trust 실현과 사용자가 보안을 챙길 수 있도록 가시성과 자동화를 강화할 계획입니다.

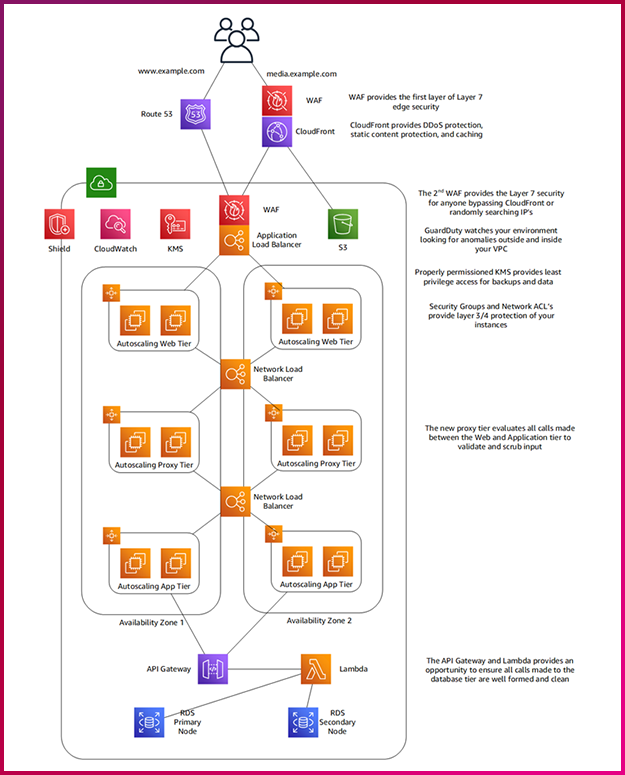

AWS, Zero Trust 확보를 위한 아키텍처 가이드

AWS는 Zero Trust 솔루션을 제공하고 있지 않으나, Zero Trust 구현을 위한 클라우드 보안 아키텍처를 제시하고 있습니다. 안정적이고 효율적인 시스템을 생성하기 위한 6가지 주요 요소가 포함된 아키텍처를 권장하고 있는데요. Zero Trust에서는 모든 구성요소와 통신을 신뢰할 수 없는 것으로 간주해야 하므로, 가시성과 접근통제를 위한 5가지 추가 보안 요소를 덧붙이고 있습니다.

1. 각 모델에서 일관된 트래픽 흐름을 제공하도록 구현 필요

2. Amazon CloudWatch Anomaly Detection을 구현해 머신 러닝(ML) 알고리즘을 사용해 비정상적으로 많은 네트워크 트래픽을 생성하는 특정 리소스에 대한 탐지

3. Amazon SNS(Simple Notification Service)를 사용해 대상 항목에 자동으로 위협을 알림

4. 위협을 발생한 리소스를 제거하고 동작을 중지한 다음 그룹으로부터 분리해 추가 분석을 수행할 수 있는 Amazon Lambda 기능 구현

5. AWS KMS(Key Management Service)를 활용해 정보 노출, 변조 및 거부를 방지하기 위해 암호화 및 최소한의 권한을 부여해 제어

| [출처] 1. https://www.nist.gov/publications/zero-trust-architecture 2. https://www.microsoft.com/ko-kr/microsoft-365/blog/2019/09/18/why-banks-adopt-modern-cybersecurity-zero-trust-model/attachment/2348/ 3. https://cloud.google.com/blog/products/identity-security/introducing-beyondcorp-enterprise 4. https://www.googlecloudpresscorner.com/2022-03-08-mgc 5. How to think about Zero Trust architectures on AWS | AWS Public Sector Blog (amazon.com) |

글 ㅣ LG CNS 정보기술연구소 기술전략팀