기차나 지하철의 운영 시스템, 도로 위 자동차를 통제하는 신호 체계, 가정에 공급되는 전기를 제어하는 전력 관리 시스템 등 우리가 일상 생활 속에서 이용하는 제품 및 서비스의 제조나 운영 과정의 측정, 결정, 수정 활동에는 OT(Operational Technology, 운영기술)이 꼭 필요합니다. 산업발전과 사회 관계망 강화에 따라 OT를 효율적이고 안전하게 관리할 수 있는 보안기술에 대한 중요도도 점점 높아지고 있죠. 다양한 기술들이 서로 네트워킹된 상태에서 보안에 문제가 생긴다는 건 여러 시스템에 영향을 주기 때문입니다.

2010년 발생한 스턱스넷(Stuxnet)은 당시 ICS(Industrial Control System, 산업제어제스템) 취약점이 공격을 받아 설비 가동이 중단될 수 있다는 것을 보여준 사건으로 OT보안의 중요성을 드러낸 대표적인 사례입니다. 스턱스넷 사건 이후 ICS 취약점은 계속 공개됐으며, 2021년 현재 미국 국토안보부에서 운영하는 ICS-CERT에 집계된 취약점만 1,568건이 넘습니다.

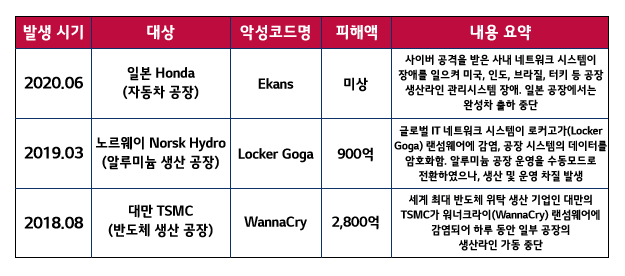

OT 해킹 피해의 영향은 중요 기반 시설일수록 심각해질 수 있습니다. 최근 1년 사이 발생한 사례들만 봐도 화학물질 대량 투여, 이메일이나 ERP 시스템의 마비, 생산 중단, 정보 유출 등 큰 피해가 발생했습니다.

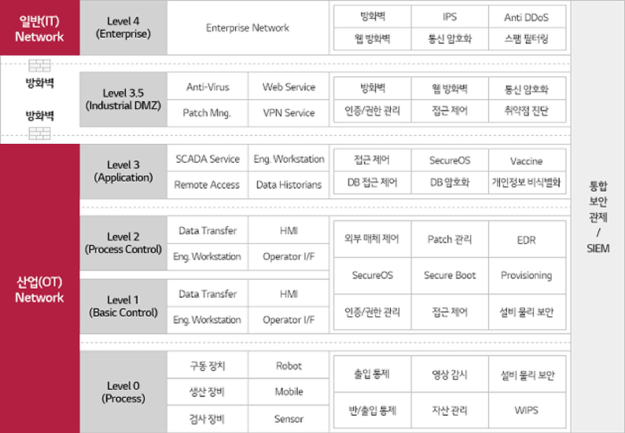

공격자는 악성코드 배포같은 방법으로 ICS의 취약점을 공격하였습니다. 침투 방법이나 경로는 폐쇄망 진입을 위한 네트워크 스캐닝, 시스템 취약점 공격, 악성메일 배포, 랜섬웨어 공격, 공개위협정보(OSINT, open source intelligence) 기법 등이 이용된 것으로 추측됩니다. 폐쇄망 침투 시 PLC(Programmable Logic Controller), HMI(Human Machine Interface), 엔지니어링 소프트웨어의 취약점을 이용하면 공격자가 밸브나 센서 조작까지 할 수 있을 정도로 위험합니다. (아래 그림의 레벨3~레벨0)

- 엔터프라이즈 영역

> 레벨5 : 엔터프라이즈 네트워크

> 레벨4 : 사이트 비즈니스 및 물류 - 인더스트리얼 비무장 영역(IDMZ: Industrial Demilitarized Zone)

- 인더스트리얼 영역

> 레벨3 : 사이트 운영

> 레벨2 : 구역 감독 통제

> 레벨1 : 기본 통제> 레벨0 : 프로세스

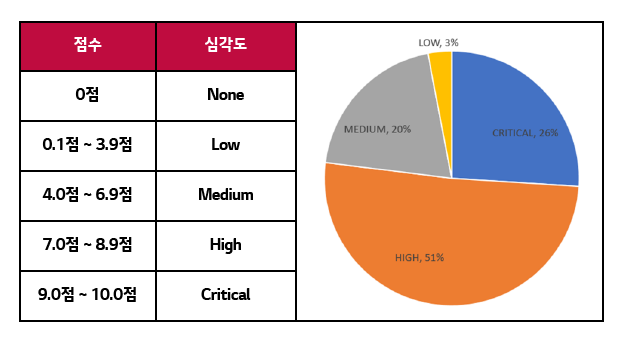

만약 ‘OT 보안, 걱정은 되지만 잘 모르겠다’ 라고 생각된다면 다음 분석 결과를 주의깊게 봐야 합니다. LG CNS RED팀은 미 국토안보부 산하 ICS-CERT에 공개된 최근 2년 간의 취약점 목록을 분석해 보았습니다.

- 통계점수: 7.7점(높음)

- 심각도: 심각함(Critical) 26%, 높음(High) 51%, 보통(Medium) 20%, 낮음(Low) 3%

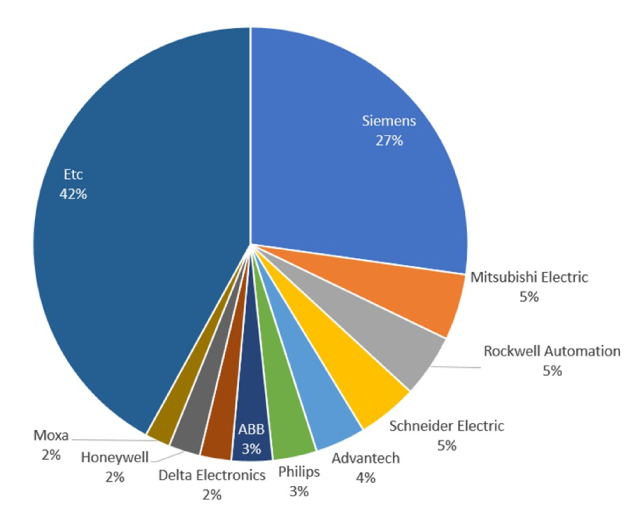

- 벤더: Siemens(27%), Mitsubishi Electric(5%), Rockwell Automation(5%) 등 다수

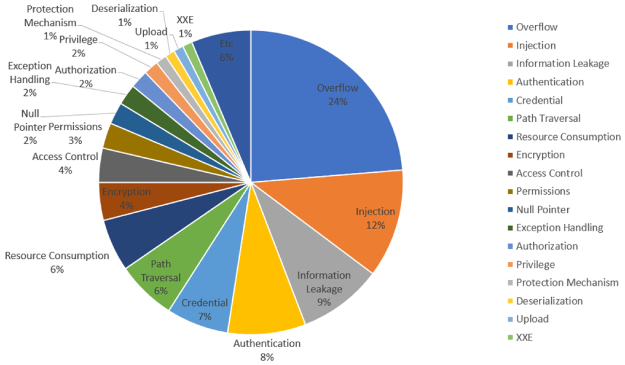

- 유형: 오버플로우(24%), 인젝션(12%), 정보노출(9%), 인증미흡(8%) 등 다수

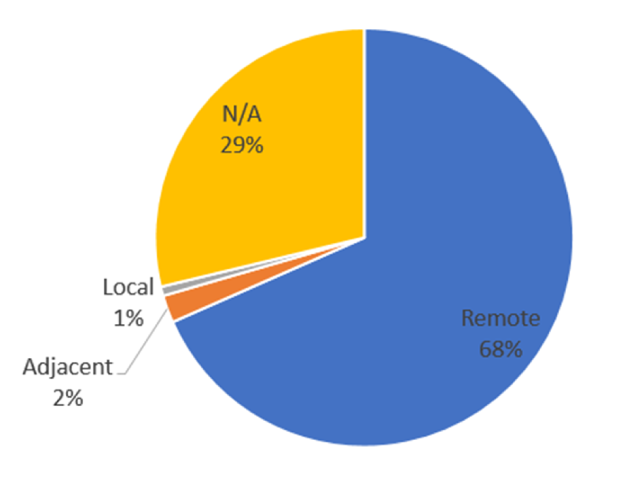

- 범위: 원격(68%), 인접망(2%), 로컬 서브넷(1%), 알 수 없음(29%)

먼저, ICS 취약점 500여 개를 대상으로 집계한 CVSS 평균 점수는 7.7점(높음)으로, 심각함(26%)과 높음(51%)의 합이 78%였습니다. 이는 공격자가 취약점을 이용하여 설비의 기밀성, 무결성, 가용성을 높은 수준으로 훼손할 수 있다는 의미입니다.

취약한 제품 벤더 Top 10은 Siemens(27%), Mitsubishi Electric(5%), Rockwell Automation(5%), Schneider Electric(5%), Advantech(4%), Philips(3%), ABB(3%), Delta Electronics(2%), Honeywell(2%), Moxa(2%) 순입니다. 기타(42%)에는 수십 여 개의 업체가 포함되어 있습니다. 공격자는 쇼단(shodan)에서 ICS 설비 정보를 수집하며 이러한 벤더의 취약점 정보를 참고할 것입니다. 개수로만 보면 지멘스 제품이 가장 취약해 보일 수 있지만 심각도를 함께 고려한다면 Top 순위 벤더가 보안에 더 취약하다는 건 아닙니다.

취약점 유형은 오버플로우(24%), 인젝션(12%), 정보 노출(9%), 인증 미흡(8%) 순이며, 그 외 다양한 취약점 유형이 있습니다. 보안 솔루션을 운영 중이라 하더라도 제품의 취약한 점을 모두 방어하는 것이 아니므로 ICS는 공격 위험에서 자유로울 수 없습니다.

그렇다면 공격은 어디로부터 유입될 수 있을까요? 취약점의 68%는 원격으로 명령을 주입할 수 있다는 점에 주목할 필요가 있습니다. 원격 취약점을 통해 공격자는 물리적으로 시설에 침투하지 않고도 목표물에 접근할 수 있는 것이죠. 물론, 내부의 악의적인 공모자가 있거나, 직원의 실수를 유도하기 위한 사회공학도 병행될 수 있습니다.

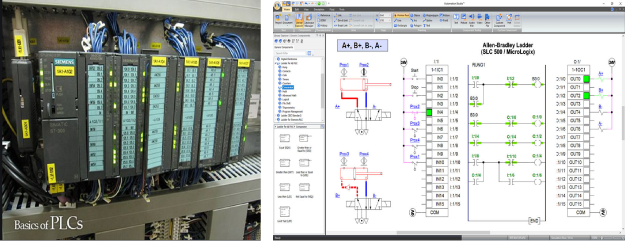

OT 공격의 대상은 산업제어망 기기, HMI/SCADA, PLC/RTU가 될 수 있습니다. PLC는 프로그램 가능한 논리 제어 장치입니다. 이 장치는 스위치센서, 온도, 위치, 시퀀싱, 로직, 카운팅, 연산 정보 등을 입력 받은 프로그램으로 공기 실린더, 유압 실린더, 진동판과 같은 외부 장치를 제어하는 기기입니다. 동작 순서나 타이밍은 레더(ladder) 프로그램으로 변경할 수 있습니다.

물리적인 배선으로 연결된 스위치 같아 보이는 장치가 어떻게 사이버 해킹 공격을 받을 수 있다는 걸까요? 9.8점 이상의 ‘심각함’에 속하는 PLC 취약점을 예로 들어 보겠습니다.

위의 표를 보면 해커는 미쯔비시의 MELSEC PLC기기 취약점을 이용해 전송 구간을 스니핑, 민감한 정보를 획득할 수 있고, 허니웰의 VMS 기기에 조작된 SQL 명령을 전송해 실행할 수 있음을 알 수 있습니다. 공격자의 시각에서 PLC는 전기가 흐르는 배선 회로 정도가 아닌 해킹 공격의 대상입니다. 끝으로 취약점 공지 사례를 WAGO사 PFC100/PFC200 기기를 예를 들어 설명 드리겠습니다.

1.취약점 개요

WAGO PFC 100/200 PLC에서 발견된 취약점은 iocheckd 서비스에서 BC_ProductLabel과 QS-String의 값으로 인해 스택 버퍼 오버플로우가 발생하여 Remote Code Execution 가능

2.영향 받는 펌웨어 버전

– WAGO PFC200 Firmware version 03.01.07(13)

– WAGO PFC200 Firmware version 03.00.39(12)

– WAGO PFC100 Firmware version 03.00.39(12)

3.CVE, CVSSv3

– CVE : CVE-2019-5074

– Base Score : 9.8

– Vector : CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

4.해결 방안

iocheckd 서비스에서 I/O-Check 기능을 비활성화 또는 QS-String 값을 덮어쓰지 않도록 입력 값에 길이 제한

*(출처: https://us-cert.cisa.gov/ics/advisories/icsa-20-065-01)

지금까지 OT 보안의 필요성을 ICS 취약점 소개를 통해 알아봤는데, OT 보안을 위해 레벨3 이하의 PLC 취약점 보안 대책이 필요하다는 데에 공감하시나요?

ICS 취약점은 현재까지 1,568건 이상 알려졌고, 그 중 78%의 취약점은 위험한 수준입니다. 또한 원격에서 명령을 주입할 수 있는 취약점이 전체의 68%에 이릅니다. 취약점은 여러 벤더 제품에서 발견되고 있으며 OT 취약점으로 인한 사고 위험은 언제든지 현실화될 수 있습니다. OT 보안, 이제는 PLC 설비 레벨의 보안을 대비할 때입니다.

글 ㅣ LG CNS RED팀