AI(인공지능), IoT(사물인터넷), 클라우드 등 빠르게 변하는 IT 환경 속에서 해킹 기술 또한 날로 지능화·고도화되고 있습니다. 보안사고도 매일 끊임없이 발생하고 있죠. 이번 글에서는 기업, 기관의 보안담당자와 정보보호 책임자가 간과하기 쉬운 네트워크 접근통제 보안영역 중 ‘방화벽 정책 관리’에 대해 고민해 보고, 대응 방향을 제시하고자 합니다.

방화벽 정책 관리는 왜 필요하고, 왜 중요한 걸까요? 보안관리 절차에 따라 검토, 승인된 정책만 적용하고 있다면 보안에 문제가 없는 걸까요?

방화벽 정책 수립과 최적화 컨설팅을 몇 차례 수행하면서 알게된 점이 있습니다. 통제·보호해야 할 대상을 정확하게 식별해 보호 대상 시스템 변화에 따른 정책을 관리하고, 불필요하게 허용된 정책은 없는지 정기적으로 점검하고 관리하는 기업과 기관이 많지 않다는 것입니다.

방화벽 정책 관리의 주요 문제점은 무엇일까요?

방화벽 정책 관리의 첫 번째 문제점은 기업마다 방화벽 정책 적용을 위한 승인 절차는 있으나, 정기적으로 정책을 점검하고 개선하는 절차가 없다는 것입니다.

A사(ISMS-P 인증 기업)의 사례를 살펴보겠습니다. A사는 인터넷 대민서비스망 방화벽에 약 1,600개의 룰을 적용해 운영하고 있습니다. 한국인터넷진흥원(KISA)의 ISMS-P(개인정보 보호관리체계 인증제도) 인증심사 결과 매년 방화벽 정책의 관리에 대한 결함이 있었으나, 해당 룰에 대한 조치만 수행해 왔음을 확인할 수 있었습니다.

B사의 사례를 보겠습니다. B사는 사용자 인터넷 서비스망에 UTM(Unified Threat Management, 통합 위협 관리) 기능이 탑재된 방화벽의 부가 기능인 유해사이트 차단, 악성코드 탐지 기능을 효율적으로 적용해 운영하고 있었는데요. 적용된 방화벽 정책 수는 약 1,200개에 달했습니다.

서비스 룰과 시스템 관리·운영을 위한 룰을 서비스 유형별로 세분화해 객체를 분리하고, 정책 관리를 위한 기준을 세워 관리한다면 100개 내외의 룰로 잘 관리할 수 있었을 겁니다. 하지만, A사는 관리 기준이 없었으며, B사의 경우 관리 기준은 있으나, 불필요하게 과한 룰과 테스트를 위한 임시 룰 등이 다수 존재했죠.

분석 결과 주요 문제점은 다음과 같았습니다.

– 서비스에 대한 정의가 없고, 정책 관리를 위한 기준이 없음

– 출발지, 목적지, 서비스 포트에 과다하게 Any 룰을 다수 적용

– 시스템 테스트를 위한 룰 등 불필요한 룰의 삭제 및 관리가 이루어지지 않았으며, 정기적인 점검 절차가 부재

방화벽 정책 관리의 두 번째 문제점은 SoC(Security Operation Center)의 위탁 운영입니다. 보안관제, 보안장비의 정책 적용 등 단순 오퍼레이팅은 대부분 외부 업체에서 위탁 운영하고 있는데요. 여기서 책임과 권한의 문제가 발생할 수 있습니다.

이 경우 기간이 만료된 정책도 삭제할 수 있는 권한이 없으며, 고객의 요청이 있어야 삭제가 가능합니다. 고객 또한 서비스 종료에 대한 확인이 어려워지죠. 또한, 정책 삭제 후 발생할 수 있는 서비스 장애에 대한 부담으로 의사결정을 내리기 어려워지는데요. 이런 이유로 책임을 전가하고 업무를 지연시키다 보면 위탁업체 보안 담당자의 정책 관리에는 한계가 발생할 수밖에 없습니다.

방화벽 정책 관리를 위한 기준과 절차가 없기 때문에, 서비스 요청에 의한 정책 적용 업무가 반복되다 보면 방화벽 정책 룰은 계속 늘어날 수밖에 없습니다.

위 사례를 보고 보안에서 일반적인 일이라고 당연하게 생각하시는 분도 계실 겁니다. 하지만 네트워크 보안의 첫 번째 접근통제는 방화벽입니다. 방화벽은 우리의 중요 시스템을 보호하는 첫 번째 접근통제 관문의 보안장비로, 정책에 허용된 IP 주소와 서비스 포트만 시스템에 접근할 수 있도록 허용하는 수단입니다.

방화벽을 통과한 서비스 패킷(packet, 데이터 전송에서 사용되는 데이터의 묶음)은 해킹 공격, 악성코드 등 보안 위협을 탐지/차단하는 내부 보안 시스템을 경유하고, 사용자 인증 후 시스템 접근권한 취득 후 서비스를 이용합니다.

따라서 방화벽 정책의 허점이 많을수록 악의적인 사용자의 공격은 많아지고, 서비스 성능 저하와 내부 보안위협이 지속되는 악순환이 반복될 수밖에 없습니다.

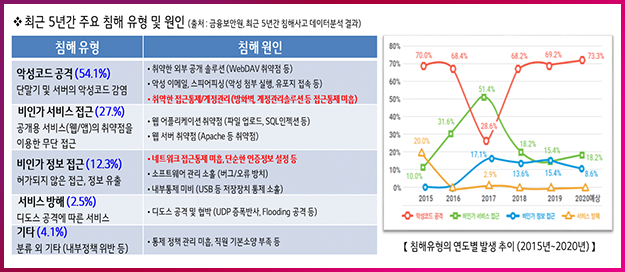

아래 침해사고 유형의 원인을 살펴보면, 네트워크 접근통제만 제대로 관리해도 내부 보안 강화에 큰 효과를 얻을 수 있다는 것을 알 수 있습니다.

지금까지 방화벽 정책 관리의 주요 문제점을 알아보았습니다. 다음 글에서는 방화벽 정책의 효율적인 관리 방안을 살펴보겠습니다.

글 ㅣ LG CNS 사이버시큐리티팀 신용의 책임