작년 IoT(Internet of Things) 보안 주제 기고에서는 IoT 보안 취약점 보고 사례를 살펴보고, 보안 진단으로 출시 전 대응하는 방법을 소개하는 시간을 가졌습니다. 이번 시간에는 최근의 IoT 보안 사고 사례를 살펴보면서 기업 담당자가 어떻게 IoT 보안에 대응해야 하는지 알아보는 시간을 가져 보겠습니다.

IoT 보안 취약점 진단 A to Z

http://blog.lgcns.com/1112

IoT 보안 사고 사례

2016년 9월, 악성코드 미라이(Mirai)에 감염된 가정용 공유기, 보안 카메라, DVR 등의 좀비화된 기기가 다인(Dyn)이라는 서비스를 디도스 공격한 사고가 발생했습니다. 미라이에 감염된 기기가 약 600Gbps 이상에 해당하는 악의적인 공격 트래픽을 발생시켰다고 하며, 트래픽이 다인 서버에 집중되자 트위터, 스포티파이, 넷플릭스 등에 서비스 접속 장애가 발생했습니다.

최근, 드론이 건물 주변을 비행하면서 보안에 취약한 무선 센서를 해킹하는 시연 영상이 유튜브에 공개되었습니다. 지그비 워 플라잉(ZigBee War Flying, 드론 비행을 통해 주변의 지그비 신호를 무작위 수신)이라는 기법이 이용되었는데, 기존의 워 드라이빙(War Driving, 차량 주행을 통해 주변의 무선랜 신호를 무작위 수신)과 같이 근거리 접근 후 통신을 조작하여 센서 기기를 감염시킨 사례입니다.

러시아에서 운영 중인 인세캠(Insecam)이라는 사이트는 수년 전부터 전 세계의 해킹된 CCTV 영상을 실시간으로 중계하고 있습니다. 지금도 보안 패치가 되지 않은 CCTV는 지속해서 영상을 해커에게 전송하고 있습니다. 해킹된 국내 CCTV 중에는 어린이집, 학원 교실, 도로변, 공장 내 시설, 매장이 포함되어 있으며, 특정 지역 다수의 CCTV가 해킹되어 동네가 모니터링되는 경우도 있습니다.

몇 가지 사례만 보더라도 IoT 해킹은 서비스 장애, 기기 오동작, 사생활 감시 등의 이슈로 우리를 불편하게 하고 있습니다. 이러한 IoT 보안 이슈는 기업 담당자의 입장에서 어떻게 하면 해결할 수 있을까요?

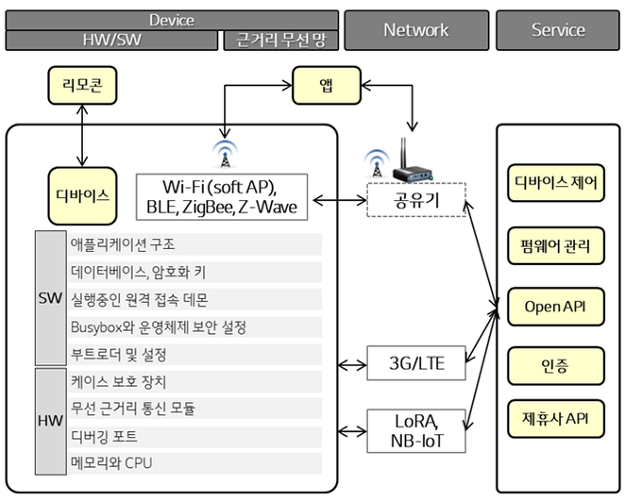

IoT 제품 및 서비스의 전체 구성 명확화

우선 IoT 제품 및 서비스의 구성을 파악하는 것부터 시작해야 합니다. 임베디드 기기는 하드웨어와 소프트웨어로 구성되어 있고, 소프트웨어는 애플리케이션, 데이터베이스, 암호화 키, 실행 데몬, 운영체제, 부트로더 등으로 구성됩니다. 서비스는 디바이스 제어 서버, 펌웨어 관리 서버, Open API 서버, 데이터베이스 등의 계층으로 구성되며 각 요소는 식별, 인증, 권한관리가 동작합니다.

IoT 보안 위협을 식별

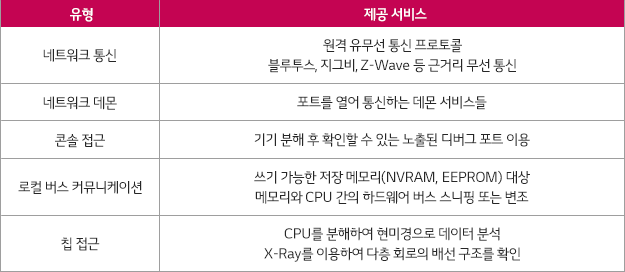

IoT 해킹 위협은 서버에 대한 위협과 기기에 대한 위협으로 나누어볼 수 있습니다. 인터넷을 통해 서버를 직접 공격하는 경우와 기기를 장악한 후에 서버의 인증을 우회하여 데이터 변조를 하는 경우입니다. 기기에 대한 위협으로는 원격에서뿐만 아니라 근처의 무선랜을 통한 경로, 케이스를 분해한 후에 통신 버스나 칩을 물리적으로 접근하는 경로도 있습니다.

네트워크 프락시(proxy)를 설치하여 중간자 공격하거나 암호화된 통신문을 캡처하는 경우도 있을 것입니다. 서버나 단말을 복제하여 신뢰된 네트워크에 참여하는 것도 위협이 될 수 있습니다. 이처럼 다양한 보안 위협이 존재하므로 가능한 누락 없이 보안 위협 경우의 수를 도출해야 합니다. 아래 표는 기기 보안 위협을 식별할 때 유용하게 사용할 수 있는 기기 공격 표면입니다.

미라이 악성코드에서 사용된 디폴트 비밀번호 대입 공격, 지그비 워 플라잉에서 사용한 변조된 패킷 전송은 네트워크 통신 공격에 해당합니다. 또, 디폴트 비밀번호 및 복호화 키는 콘솔 접근 또는 로컬 버스 커뮤니케이션 공격으로 알아낼 수 있습니다.

IoT 보안 대응 기술

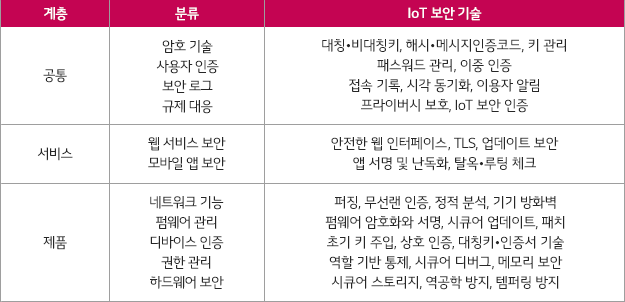

공격 트리(attack tree)에 식별된 다양한 공격 시나리오 상의 IoT 보안 취약점이 존재한다면 이를 제거할 보안 기술이 준비되어야 합니다. 다음은 OWASP IoT 보안, GSMA(GSM Association) 기준의 IoT 보안 가이드라인, 미래부 IoT 공통보안원칙 및 공통보안 가이드에서 설명하고 있는 보안 기술들을 정리한 IoT 보안 기술 분류입니다.

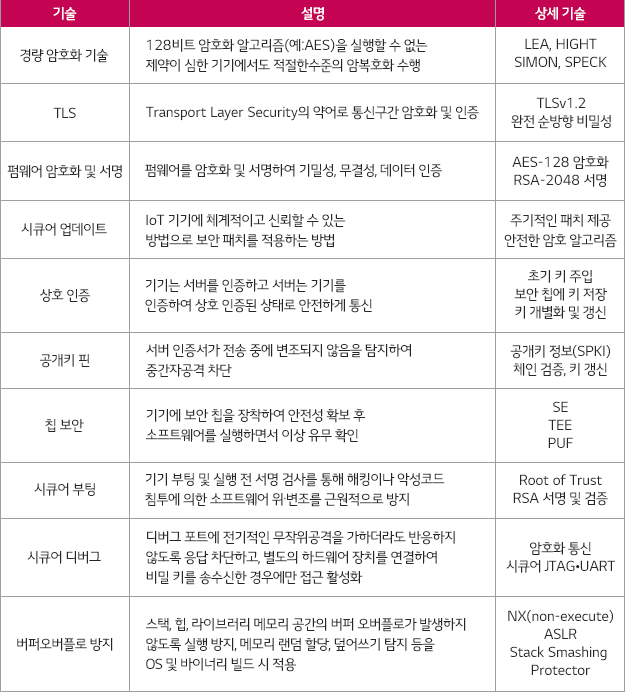

최근 기업에서 실무 적용을 위한 검토 및 논의가 진행되고 있는 IoT 보안 기술은 다음과 같습니다.

IoT 보안 대응 기술의 적용 방안

IoT 보안 기술을 적용하기 데는 예산, 인력, 복잡도, 운영 중인 서비스 안정성 등을 고려해야 하므로 취약점의 경중을 고려하여 시기를 두고 선별 적용해야 합니다. IoT 제품 및 서비스에서 발견된 취약점의 위험을 CVSS(Common Vulnerability Scoring System) 점수로 평가하여 점수 구간에 따라 심각(Critical), 중요(Major), 보통(Minor), 낮음(Low) 등급을 부여하고, 등급에 따른 의사결정을 할 수가 있습니다.

‘서버와 기기가 상호 인증 없이 통신’의 위험 점수는 9.3점(Critical에 해당)이므로 즉시 개선으로 검토해야 하고, ‘메모리(RAM)에 대한 비인가 접근이 가능한 위험 점수’는 3.6점(Minor에 해당)이므로 후순위 반영하거나 현행유지 결정할 수도 있을 것입니다.

또 한 가지 고려해야 할 것은, 직접개발과 외부솔루션 도입 결정입니다. IoT 보안 기술을 사내에서 직접 개발하기 위해서는 보안 기술과 임베디드 기술에 대한 노하우가 필요합니다. 상호 인증, 시큐어 부트, 시큐어 업데이트와 같은 기능은 보안성이 검증되어야만 하므로 사내 개발 타당성이 없다면 외부 IoT 보안 솔루션을 검토하는 것이 좋습니다.

LG CNS IoT 보안컨설팅은…

이상으로 IoT 보안 사고 사례 및 대응 방안을 설명하였습니다. 다양한 IoT 보안 기술이 등장하고 있는데 이보다 우선 중요한 것은 현재 운영 중인 IoT 제품 및 서비스의 보안 현황이 어느 수준인지 파악하는 것입니다.

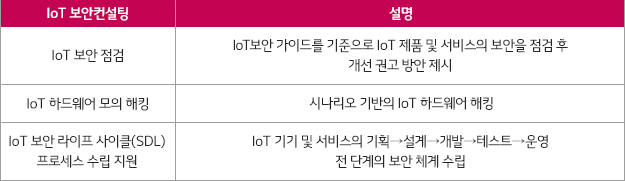

LG CNS는 IoT 제품 및 서비스의 현황을 파악하고 개선 권고사항을 도출하여 드립니다. 이를 위해 IoT 보안 점검, IoT 하드웨어 모의해킹을 제공하고 있으며, 프로세스 측면의 SDL(Secure Development Lifecycle) 수립도 지원합니다. LG CNS는 IoT 보안을 위해 더욱 나은 서비스를 준비하기 위해 노력하고 있습니다. 더욱 안전한 IoT 시대를 만들어가는 LG CNS의 모습에 많은 기대 부탁드립니다.

글 ㅣ IoT사업담당 보안컨설팅팀