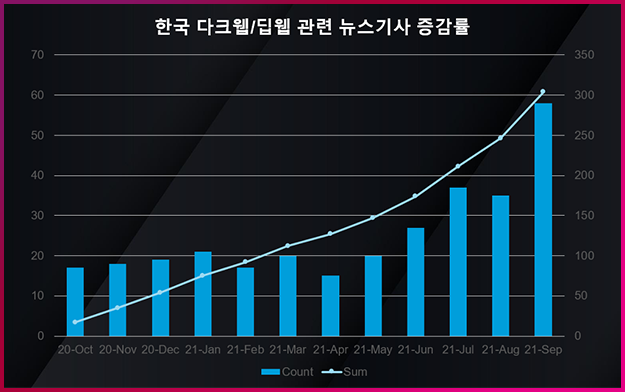

코로나 19가 장기화됨에 따라 재택근무가 도입되면서 원격접속과 관련된 공격 시도가 증가하고 있습니다. 또한, OTT(Over The Top) 서비스 이용자가 증가함에 따라 계정정보가 다크웹에 유출되는 등 다크웹과 관련한 사건사고가 계속해서 발생하고 있죠. 지난해 주요 사회적 이슈 중 하나였던 ‘n번방 사건’이 다크웹을 통해 유통되는 성착취물에 대한 심각성을 시사했는데요. 올해 기업을 대상으로 한 사이버 범죄가 기승을 부리며 다크웹에 대한 경각심이 높아지고 있습니다.

2021년 상반기 주요 보안 위협 5가지 중 하나로 ‘정보 유출 증가 및 다크웹을 통한 정보 판매 피해 급증’이 포함됐는데요. 이번 글에서는 이렇게 이슈가 되고 있는 다크웹이란 무엇인지 알아보겠습니다.

다크웹이란 무엇인가?

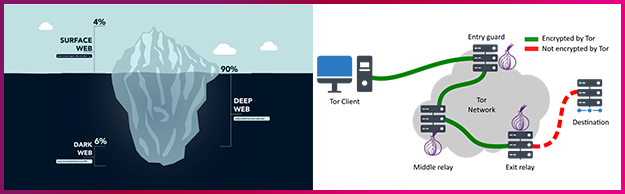

웹 서비스는 크게 세 가지로 구분할 수 있습니다. 구글, 네이버 등의 웹 브라우저에서 접근 가능한 surface web, Tor 또는 Freenet과 같은 익명 브라우저에서 접속 가능한 dark web, 그리고 검색 엔진에 수집되지 않는 의도적으로 숨겨진 영역인 deep web으로 구분되어 있습니다.

다크웹은 암호화된 네트워크와 다수의 릴레이 노드로 구성된 특정 브라우저를 통해 접속할 수 있습니다. 또한 “[xy…z].onion” 형태의 url로 구성돼 쉽게 페이지를 찾아갈 수 없죠. 다크웹은 웹페이지의 생성/삭제가 용이하기 때문에 추적이 어렵고, 익명성이 보장된다는 특징이 있습니다.

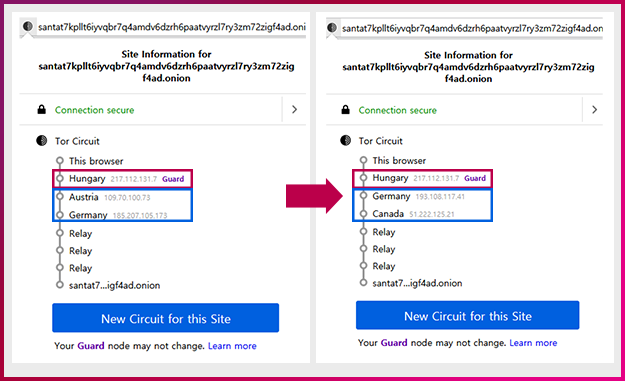

다크웹으로 접속하기 위해서는 Tor, I2P, FreeNet, ZeroNet 과 같은 도구를 사용해야 하는데요. 그중 Tor가 대표적으로 많이 알려져 있습니다. Tor 네트워크는 guard node, relay node, exit node 로 구성되어 있으며, node별 구간은 암호화되어 이전 node 정보에 대해 알 수 없습니다. Tor v2부터는 Tor hidden service를 제공해 6개의 node를 거치도록 하고 있으며, 앞에 3개에 대한 node 위치정보를 제공하고 있습니다.

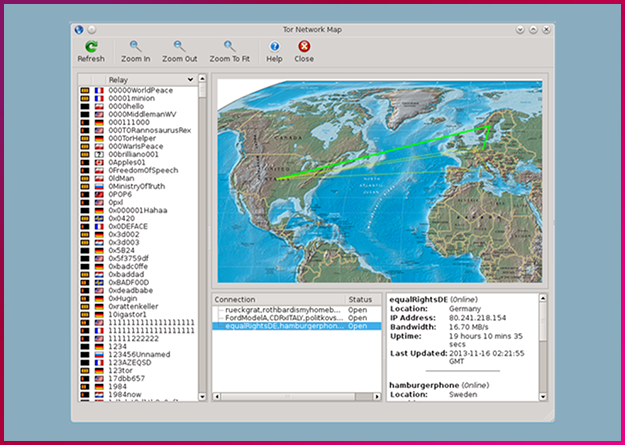

이러한 node 구성단위를 circuit이라고 하며 새로 circuit을 구성할 수 있으나, guard node는 기본적으로 변경되지 않습니다. [그림 3]과 같이 전 세계에 분포된 node를 랜덤하게 경유해 접속하기 때문에 추적이 매우 어렵고, surface web보다 속도가 느립니다.

또한, Tor Network Map을 통해 전 세계 분포하는 node에 관해 확인이 가능하며, 자발적으로 하나의 node가 되어서 다른 Tor 사용자들의 익명성을 보장하는데 기여할 수 있습니다.

■ 다크웹 현황

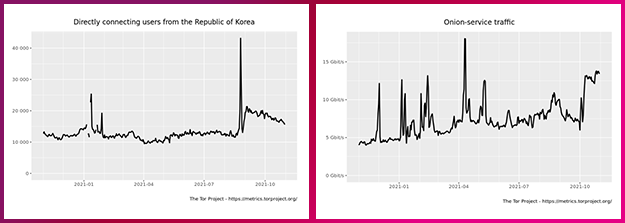

Tor Project에서는 다크웹 사용자 현황 및 onion service 현황에 대해 정보를 제공하고 있습니다. 최근 1년간의 국내 다크웹 사용자 및 Tor 트래픽 양을 확인한 결과, 꾸준하게 증가 추세를 보입니다.

다크웹의 사용량이 늘었다고 해서 무조건 나쁜 것은 아닙니다. 다크웹 내에는 합법적인 정보도 다수 유통되고 있고, IP 차단 우회, 군사, 언론검열 방지 등의 건전한 목적으로 설계된 경우도 있기 때문입니다. 그러나 익명성이라는 특징을 악용한 마약, 사기, 해킹, 계정 유출, 기업정보 유출 등의 불법 행위가 증가하고 있기에 심각한 문제가 되고 있습니다.

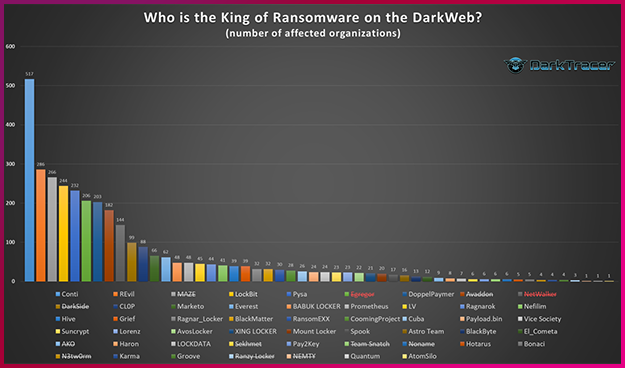

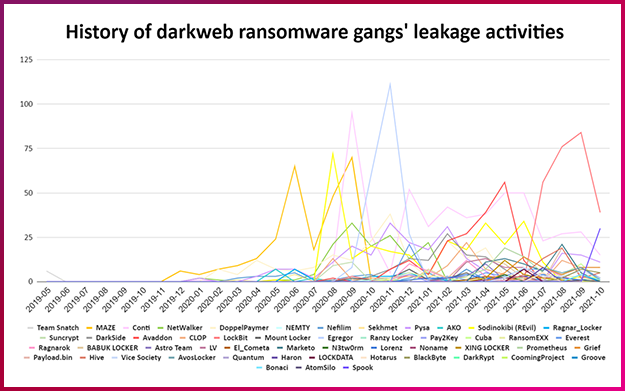

또한, 과거 무작위로 시도하던 랜섬웨어 공격이 암호화폐가 등장하고부터 대기업을 타깃으로 하는 표적형으로 변화하고, 다크웹에 유출하는 형태로 이어지고 있습니다. 랜섬웨어 방식도 누구나 돈만 내면 랜섬웨어 프로그램을 구매하여 유포할 수 있도록 판매하는 서비스형 랜섬웨어(RaaS) 방식이 되어 개발자와 유포자가 분업하는 구조로 전문화됐는데요. 공격방식도 치밀하고 빈도도 잦아지고 있습니다.

2019년 5월부터 누적된 데이터에 따르면, 다크웹에 게시된 랜섬웨어는 50여 개의 종류가 있으며 공격 시도 횟수도 점차 증가하고 있습니다.

지금까지 다크웹이란 무엇인지, 다크웹 현황을 통해 알아보았습니다. 다음 콘텐츠에서는 다크웹을 포함하여 오픈된 출처에서 자료를 수집하는 OSINT에 대해 알아보고, 기업과 개인은 어떤 방법으로 대응해야 하는지 살펴보겠습니다.

[참고]

- https://www.boannews.com/media/view.asp?idx=99335

- https://www.exploit-db.com/google-hacking-database

- https://pentest-tools.com/information-gathering/google-hacking

- https://www.shodan.io/

- https://censys.io/

- https://www.elevenpaths.com/innovation-labs/technologies/foca

- https://metrics.torproject.org/collector/recent/exit-lists/

- 2021국가정보보호백서_국문.pdf, 한국인터넷진흥원

- KDB 미래전략연구소, 다크웹의 현황 및 시사점(2021.08.23)

- 정의섭, 김재현, 정찬기. 2019. “사이버 방어체계를 우회하는 익명통신의 지능형 탐지모델개발을 위한 개념연구”, 『융합보안논문지』, 제19권 제4호, p.77-85

- https://blog.sinsiway.com/88

- https://vpnstore.com/tor-vs-vpn/

- https://www.techrepublic.com/blog/linux-and-open-source/get-a-grip-on-tor-with-vidalia/

- https://metrics.torproject.org/

- https://kidc.eprivacy.go.kr/

글 ㅣ LG CNS 스마트보안관제팀