지난 콘텐츠에서는 다크웹이란 무엇인지, 다크웹 현황을 함께 알아보았습니다. 이번 글에서는 다크웹을 포함해 오픈된 출처에서 자료를 수집하는 OSINT에 대해 알아보고, 기업과 개인은 어떤 방법으로 대응해야 하는지 살펴보겠습니다.

OSINT(Open Source Intelligence)란 무엇인가?

OSINT란 공개된 출처에서 정보를 수집하는 기술, 혹은 공개적으로 이용할 수 있는 출처를 의미합니다. 다크웹도 하나의 OSINT이며, 공개된 출처에서 정보를 수집하기 위해 검색 엔진에서 명령어를 사용하거나 도구를 사용해 정보를 수집할 수 있습니다.

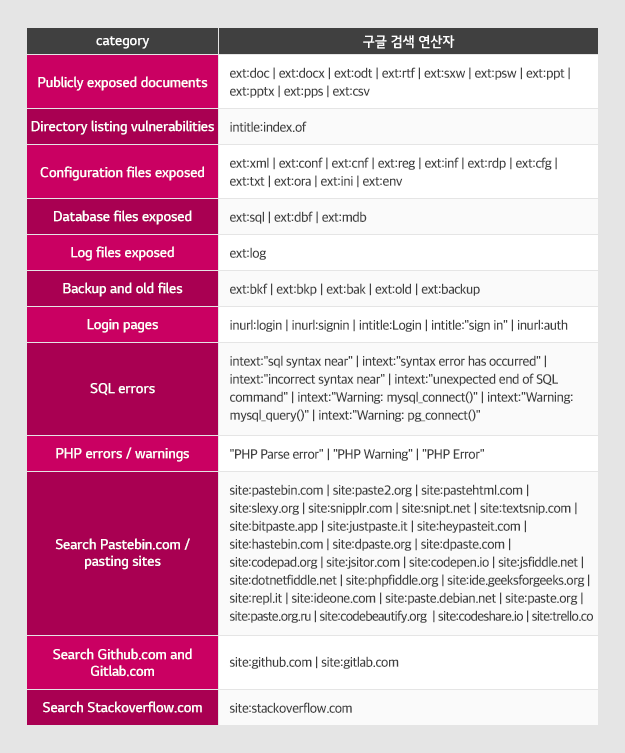

■ Google Dork

기본 Google 검색 엔진에서 취약한 웹 응용 프로그램 및 서버를 찾는 방법으로, robots.txt 파일을 사용해 특정 리소스를 차단하지 않으면, Google에서 웹사이트에 있는 모든 정보를 색인으로 생성해 모든 사람이 엑세스 가능한 취약점을 활용한 방식입니다. 이는 Inurl, intext, site, filetype 등 검색을 할 때 효과적으로 목적에 맞는 검색을 할 수 있도록 Google에서 제공하는 구글 검색 연산자를 조합해 취약한 정보를 찾는 방식인데요. Exploit DB에 다양한 조합의 명령어들이 계속해서 업데이트 되고 있으며, pentest-tools.com 에서도 유사한 기능을 제공하고 있습니다.

■ SHODAN

인터넷에 연결된 다양한 유형에 대해 취약점을 찾을 수 있는 검색엔진으로, 보안 취약점을 가진 시스템을 찾아내 보안을 강화하기 위한 수단으로 개발됐습니다. 특정 국가명, 도시명, 네트워크 대역, OS 정보, 제품 버전 등을 검색할 수 있는 검색 filter를 제공하고 있으며, 여러 개의 filter를 조합해서 검색해 불필요 포트 오픈 점검, web logic 취약점 점검, owa 취약점 점검 등에 활용할 수 있습니다.

또한, 유사하게 기능을 제공하는 검색 엔진으로 censys가 있으며, shodan 과 비교했을 때 직관성은 낮으나 보다 디테일한 정보를 찾을 수 있는 특징이 있습니다.

■ FOCA(Fingerprinting Organization with Collected Archives)

FOCA는 검색엔진, DNS Server API 등을 이용해 메타데이터를 생성하는 정보수집 도구입니다. 타깃으로 하는 URL 정보만으로 서브도메인, 관련된 페이지와 정보들을 수집하고 사용자가 한눈에 파악하기 쉽게 정리해주는데요. 유출된 문서나 사진 파일에 대해 메타데이터를 분석해, 자료가 생성된 GPS 정보, 생성 일자, 작성자 등의 정보를 제공합니다.

다크웹 대응방안

OSINT를 통해 유출될 수 있는 기업 정보를 최소화하고, 다크웹 사이버 공격에 대응하기 위해 기업과 개인은 어떤 노력을 해야 할까요?

첫째, 사이트마다 인증정보를 다르게 설정하고, 2-factor 인증을 사용해야 합니다.

일반적으로 사용자들은 쉽게 기억하기 위해 여러 사이트의 ID/패스워드를 유사하게 설정하고 있어, 크리덴셜 스터핑 공격에 취약합니다. 특히 회사 계정과 일반 사이트의 계정을 다르게 설정해야 하며, 이전 암호를 재사용하지 않아야 하고 주기적으로 패스워드를 변경해야 합니다. 또한, 2-factor 인증을 설정해 계정이 유출되었다 하더라도, 2-factor 인증 수단 없이는 타인이 접근할 수 없도록 하여 민감한 정보를 보호해야 합니다.

둘째, 출처가 불분명한 메일은 열람하거나 첨부파일을 다운로드하지 않도록 합니다.

스팸/피싱 메일을 통해 개인정보를 탈취당할 수 있으므로, 의심스러운 이메일을 받으면 상대방이 보낸 메일이 맞는지 우선 확인하고, 링크를 통해 접속한 사이트에 개인정보를 입력하지 않아야 합니다. 또한, 메일에 첨부된 첨부파일은 백신이나 바이러스 토탈 등에서 악성 파일 여부 확인 후 다운로드 받아야 합니다.

셋째, 꾸준히 다크웹 및 딥웹을 모니터링해야 합니다.

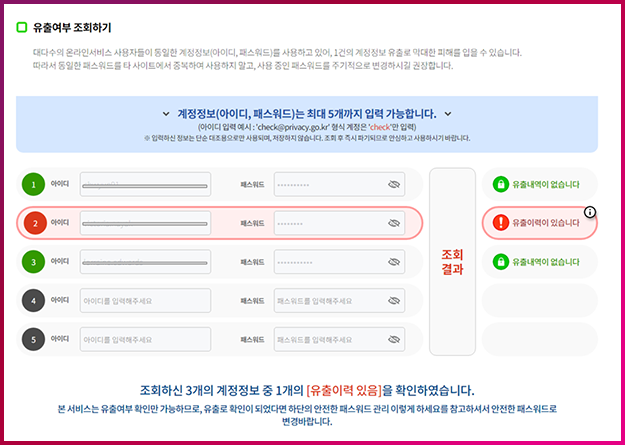

다크웹에서 VPN이나 RDP(Remote Desktop Protocol)에 대한 계정들을 판매하고 있고, 공격자들은 구매한 정보를 이용하여 기업 내부 네트워크를 공격해 큰 피해로 이어질 수 있습니다. 따라서 다크웹에 유출되는 정보를 빠르게 파악하여 해당 정보를 악용하지 못하도록 조치를 취하는 것이 필요합니다. 한국인터넷진흥원에서 제공하는 “털린 내 정보 찾기 서비스”에서 개인이 사용하는 계정이 유출되었는지 여부를 확인할 수 있으며, 만약 계정정보가 유출된 것으로 조회된다면, 비밀번호를 변경해야 합니다.

넷째, Tor 네트워크로의 통신을 차단합니다.

DLP(Data Loss Prevention) 솔루션이나 PC 보안솔루션에서 Tor 브라우저의 접속을 차단해 업무상 불필요한 접속이나 해킹/정보 유출 등의 위험을 최소화할 것을 권고합니다. 근본적으로는 Tor Project에서 매시간 업데이트하는 exit node의 ip 목록을 방화벽에서 차단하는 것이 바람직하나, 21년 11월 기준 약 1,700개로 실제 관리하기에는 어려움이 있습니다.

마지막으로, 기업 내부 자료가 유출되지 않도록 사전에 프로세스를 점검하고 직원들의 보안 교육을 실시해야 합니다.

다크웹에 유출된 정보는 직접적으로 삭제조치에 어려움이 있으며, 한번 유출된 정보는 계속해서 다양한 곳에서 노출될 수 있습니다. 따라서 기업자료를 외부사이트나 외부메일로 유출되지 않도록 프로세스를 점검하고, 주기적으로 비밀번호를 변경해야 합니다. 또한 메일 작성 시 불필요 인원을 수신자에 추가하지 않도록 하는 등의 보안교육을 꾸준히 실시해 기업 내부자료 유출을 최소화할 수 있도록 노력해야 합니다.

[참고]

- https://www.boannews.com/media/view.asp?idx=99335

- https://www.exploit-db.com/google-hacking-database

- https://pentest-tools.com/information-gathering/google-hacking

- https://www.shodan.io/

- https://censys.io/

- https://www.elevenpaths.com/innovation-labs/technologies/foca

- https://metrics.torproject.org/collector/recent/exit-lists/

- 2021국가정보보호백서_국문.pdf, 한국인터넷진흥원

- KDB 미래전략연구소, 다크웹의 현황 및 시사점(2021.08.23)

- 정의섭, 김재현, 정찬기. 2019. “사이버 방어체계를 우회하는 익명통신의 지능형 탐지모델개발을 위한 개념연구”, 『융합보안논문지』, 제19권 제4호, p.77-85

- https://blog.sinsiway.com/88

- https://vpnstore.com/tor-vs-vpn/

- https://www.techrepublic.com/blog/linux-and-open-source/get-a-grip-on-tor-with-vidalia/

- https://metrics.torproject.org/

- https://kidc.eprivacy.go.kr/

글 ㅣ LG CNS 스마트보안관제팀