최근 랜섬웨어 공격은 금품 요구를 위해 특정 기업을 노린 ‘표적형’으로 진화하고 있습니다. 또한 단순히 데이터를 인질로 삼는 수법에서 데이터 갈취와 협박을 병행하는 수법으로 발전하고 있습니다. 코로나19 이후 재택근무 등의 증가로 관리 포인트는 늘어나고 해킹 공격은 점점 더 교묘해지는 환경에서 기업은 어떤 보안 전략을 취해야 할까요? ‘아기 돼지 삼형제’ 동화를 통해 기업의 정보 보안 방안에 대해 알아보겠습니다.

엄마 돼지와 함께 살던 아기 돼지 삼형제는 쑥쑥 자라 각자 집을 짓기로 했습니다. 첫째와 둘째 돼지는 볏짚과 나무로 대충 집을 짓고 놀다, 늑대의 숨 한 방에 집이 날아갑니다. 하지만 셋째 돼지는 형들과 달리 벽돌 하나하나 공들여 쌓고 흙도 꼼꼼히 바릅니다. 늑대가 큰 숨으로 공격해도 벽돌집은 끄떡없고, 문과 창문 모두 꽁꽁 닫으니 늑대가 들어올 방법이 없습니다. 늑대는 유일하게 뚫린 굴뚝을 타고 어렵게 내려가지만, 굴뚝 아래 벽난로에서 피운 불에 꼬리가 타서 도망갑니다. 이 이야기를 보안 관점에서 풀어 보겠습니다.

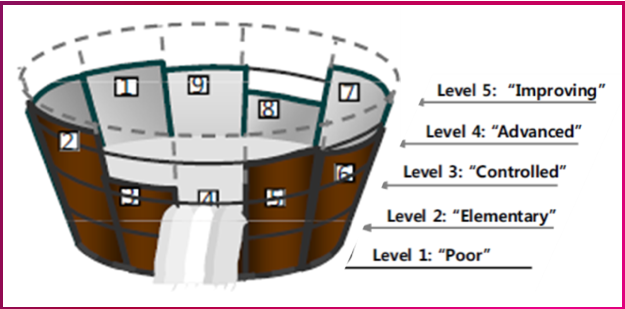

첫째와 둘째 돼지의 집이 허술한 이유 ‘리비히의 최소량의 법칙’

위의 그림은 리비히의 최소량의 법칙을 보안에 적용한 것입니다. 물통에서 가장 낮은 구멍을 통해 물이 새 듯, 기업 내 가장 취약한 보안 수준이 해당 기업의 전체 보안 수준을 결정한다는 의미입니다.

첫째와 둘째 돼지가 볏짚과 나무로 만든 집의 보안 수준은 레벨1이나 레벨2를 넘기 어려워 보입니다. 셋째 돼지는 자재도 튼튼한 걸 사용하고 문과 창문도 안전하게 잠갔습니다. 가장 취약한 굴뚝이 있었지만 벽난로에 불을 지핌으로써 늑대를 성공적으로 막을 수 있었습니다.

만약 셋째 돼지가 굴뚝으로 내려오는 늑대를 막지 못했다면 어떻게 됐을까요? 한 부분의 취약점은 전체 보안 수준을 급격히 떨어뜨립니다. 즉, 여러 영역에 대한 평균이나 최고점은 의미가 작고, 중요한 것은 가장 취약한 부분을 개선시켜야 한다는 개념입니다.

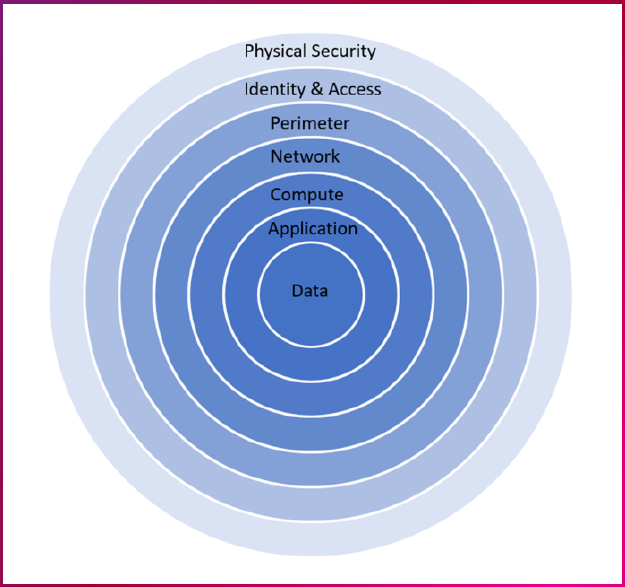

셋째 돼지의 집이 안전한 이유 ‘레이어드 시큐리티’

레이어드 시큐리티는 여러 계층의 보안으로 자산을 보호하는 것을 말합니다. 보안 위협은 다양한 수준에서 발생할 수 있으므로 계층을 나눠 각 단계마다 보안 조치를 해야 합니다. 해커가 하나의 보안 장비를 통과해도 정보는 유출되지 않고 다른 보안 계층에 의해 보호됩니다. 이 접근 방식은 각 단계가 함께 작동해 위협에 대한 보호를 강화할 수 있습니다.

셋째 돼지는 외벽을 튼튼하게 짓고, 대문과 창문에는 잠금 장치를 달았으며, 굴뚝 아래에는 불을 뗄 수 있게 벽난로를 마련해 늑대의 공격을 막을 수 있었습니다. 기업도 엔드포인트, 네트워크, 웹/모바일 애플리케이션, 서버, 데이터 등 각 단계마다 겹겹이 보안 솔루션을 구축함으로써 보안을 강화할 수 있습니다.

그런데 만약 아기 돼지들이 셋째 돼지 집이 아닌 다른 곳에 있어도 늑대로부터 안전할 수 있었을까요? 동화 ‘빨간 모자’에서 늑대가 빨간 모자인 척하고 할머니를 잡아먹은 것처럼 늑대가 첫째 돼지인 척하며 셋째 돼지의 집으로 들어왔다면 어떻게 됐을까요?

과거에는 기업 내부에 보호 대상 자산이 존재하기에 경계 보안 중심으로 보안 관리 체계를 수립했습니다. 하지만 코로나19로 재택근무가 일상이 되고 클라우드 및 다양한 기기 환경으로 전환된 지금, 기업 내부 보안이나 네트워크 경계 보안만 강조하는 전략은 대응하는 데 한계가 있습니다.

또한 비지니스 전개 속도가 이전보다 빨라지고 공격 기법이 점점 고도화되기 때문에 모든 위험을 파악한 후 예방하는 것이 더욱 어려워지고 있습니다. 이에 따라 새롭게 등장하는 다양한 위협과 보안 환경 변화에 대처하기 위한 보안 전략도 경계 보안에서 제로 트러스트 보안으로 진화 중입니다.

아기 돼지 삼형제, 그 무엇도 믿지 마! ‘제로 트러스트’

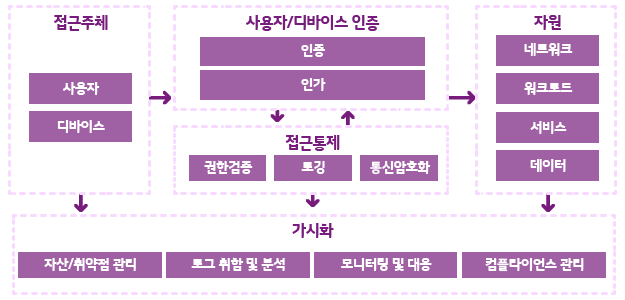

제로 트러스트는 기업 내외부를 막론하고 어느 누구도 신뢰할 수 없으며, 접근 검증 결과에 따라 허용해야 한다는 개념입니다. 이 개념은 2010년 시장조사기관인 포레스터가 처음 제시했는데, 발표 시점에는 큰 반향을 일으키지 못했습니다. 하지만 클라우드 환경 전환 및 M365와 같은 SaaS(Software as a Service) 이용 확대, 재택근무 증가 등 관리 범위가 확대되고 업무 환경이 변함에 따라 새로운 보안 전략으로 주목받고 있습니다.

초기에 ‘전혀 신뢰하지 않고 상시 검증받는 체제’라는 기본 전략을 제시하며, 네트워크 위치에 따른 암묵적 신뢰를 보안 위협 요소로 규정했습니다. 그리고 검증 결과에 의한 접근만을 허용하는 개념으로 데이터 접근을 통제했습니다. 2014년 구글이 발표한 비욘드코프는 지금까지 제로 트러스트 모델을 실제 환경에 구현한 대표 사례로 꼽힙니다.

2018년에 포레스터는 ‘제로 트러스트 익스텐디드 이코시스템 프레임워크’를 발표하며 데이터 중심에서 사용자·기기·네트워크·워크로드까지 개념을 확장합니다. 또한 제로 트러스트 범위를 전 영역에 걸친 가시성 확보 개념을 추가하며 분석, 자동화 및 통합 운영까지 넓힙니다.

[참조] LG CNS 블로그 ‘기업 보안에 대한 새로운 접근, 제로 트러스트 보안’ (https://blog.lgcns.com/m/1952)]

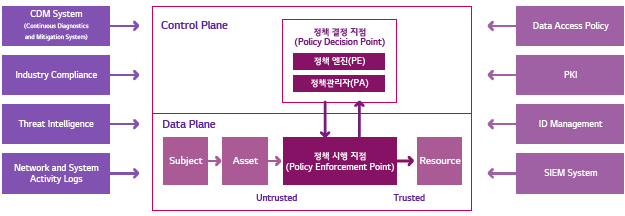

2020년 미국 국립표준기술연구소(NIST)는 제로 트러스트 도입을 검토하는 정부기관과 기업을 위한 가이드로 ‘제로 트러스트 아키텍처’를 발표했습니다. 이 가이드는 제로 트러스트 아키텍처의 개념 및 구성요소, 적용 절차, 보안 고려사항 등을 제시합니다.

제로 트러스트 아키텍처의 보안 요건 세 가지를 요약하면 다음과 같습니다.

① 네트워크 위치에 관계없이 신뢰하는 사용자와 디바이스만 접속 허용

② 모든 자원에 대한 요청은 접근권한 검증 후 허용

③ 모든 이력은 저장·모니터링·분석되어 가시성을 제공하고 보안 상태 유지

다시 동화로 돌아와서, 셋째 돼지가 제로 트러스트 개념을 적용하려면 어떻게 해야 할까요? 그 누구도 신뢰하지 않기에 집으로 들어오는 첫째와 둘째 돼지도 진짜가 맞는지 확인합니다. 첫째 돼지와 둘째 돼지가 굴뚝으로 들어오려는 늑대를 관찰하고 알려준 것처럼 모든 행위를 검사하고 이상행위를 분석합니다. 셋째 돼지의 집이 아닌 엄마 돼지 집에서도 인증과 검사와 분석을 통해 늑대가 들어오지 못하도록 합니다. 셋째 돼지처럼 철저하게 지킨다면 아기 돼지들이 늑대에게 잡아 먹히는 일은 없을 것입니다.

지금까지 ‘아기 돼지 삼형제’를 통해 기업 보안 전략 및 흐름에 대해 살펴봤습니다. 이를 교훈삼아 디지털 트랜스포메이션(DX) 시대에 빠르게 변화하는 기업 환경과 갈수록 진화하는 해킹 공격 속에서 기업의 자산을 안전하게 보호하기 바랍니다.

글 ㅣ LG CNS 보안사업담당 사이버시큐리티팀