스마트팩토리(Smart Factory)는 말 그대로 ‘똑똑한 공장’을 말합니다. 단위 공정별로 자동화, 최적화된 공정의 데이터를 자유롭게 연계시켜 총체적 관점에서 최적화를 이룰 수 있죠. 스마트팩토리를 유지하는 것 또한 상당히 중요한데요. 이미 많은 기업에서 OT(Operational Technology) 보안에 관심을 기울이고 있습니다.

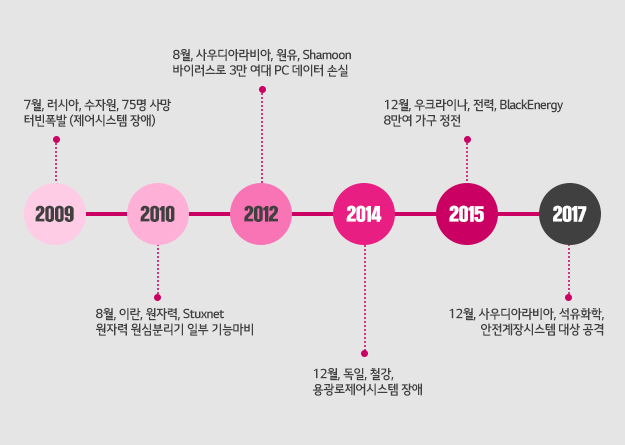

이미 산업제어시스템 사이버 보안 사고는 매년 증가하고 있습니다. 2010년 스턱스넷 공격을 기점으로 전 세계적으로 스카다(SCADA), 산업제어시스템(ICS), 운영기술(OT) 환경을 운영하는 공장, 발전소 등 산업시설과 기반시설을 대상으로 한 사이버 공격이 꾸준히 발생하고 있죠. 최근 해외에서 상수도 시설, 송유관 업체 해킹 등 사회 기반시설을 타깃으로 한 랜섬웨어 공격이 발생했는데요. 제조시설에 대한 해킹 공격이 늘어나고 있어 대책 마련이 시급한 상황입니다. 지금, 이 순간에도 해커들은 사이버 공격을 준비하거나 진행하고 있을 것입니다.

OT 시스템 종류 및 FA 환경 취약점 분석

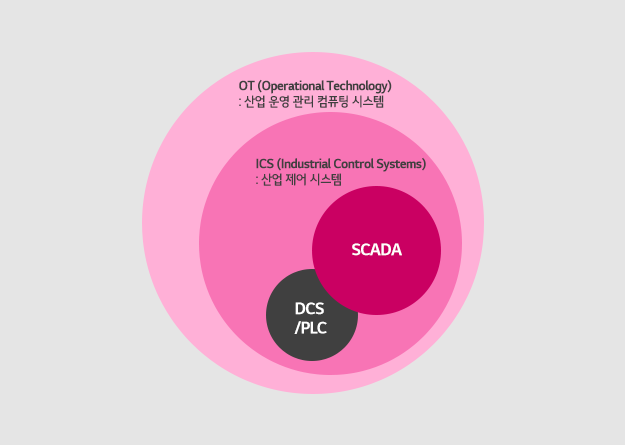

최근 보안 트렌드를 살펴보면, 정보 기술을 의미하는 IT(Information Technology)와 비교되는 말로 운영 기술의 OT(Operational Technology)라는 용어가 등장합니다. 기존 산업제어시스템으로 알려졌던 환경이 더욱 넓은 영역인 OT로 확장돼 쓰이고 있는데요. OT는 좀 더 큰 영역에서 공장, 기반시설의 운영 기술이라고 볼 수 있습니다. 산업제어시스템(Industrial Control System. ICS) 안에는 PLC, SCADA, DCS 등 많은 유형의 장비와 시스템이 존재합니다.

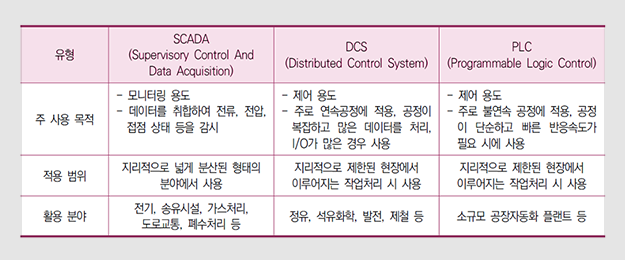

산업제어시스템 유형별 특징은 다음과 같습니다.

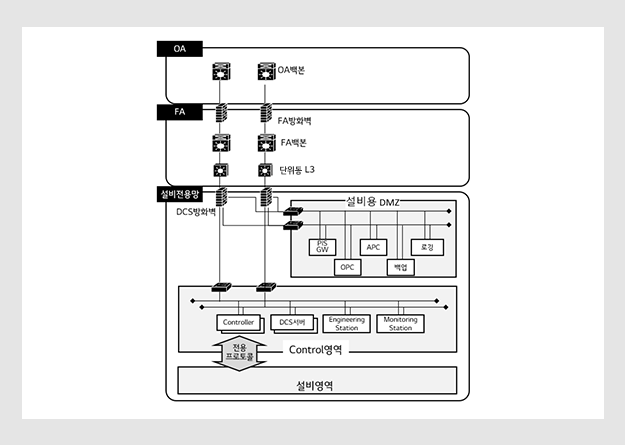

위 3가지 ICS 시스템은 과거부터 현재까지 계속해서 사용됐는데요. 특히, DCS 같은 경우 연속공정으로 이루어져 공정이 유기적으로 연결돼 있습니다. 그래서 복잡한 데이터를 처리하는 정유, 석유화학, 제철 공장에서 많이 사용되고 있죠.

스마트팩토리 시대에는 이러한 산업제어시스템에 어떤 보안 위협이 존재하는지 파악하고 체계적인 대응 방안을 마련해야 하는데요. 그러기 위해선 산업제어시스템의 아키텍처와 이를 구성하는 요소에 대한 이해가 필요합니다.

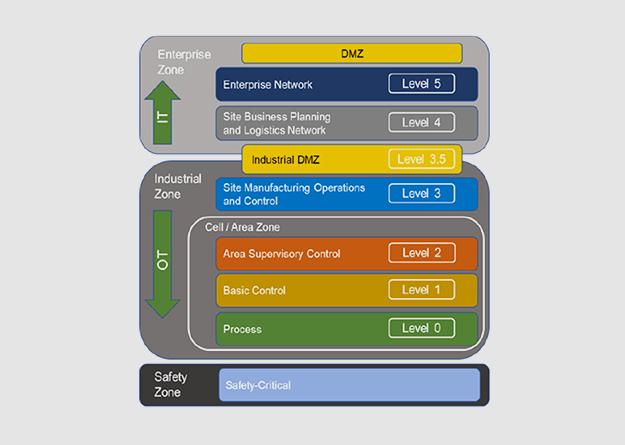

산업제어시스템의 아키텍처를 설명하기 위해서는 일반적으로 PERA(Purdue Enterprise Reference Architecture) 모델을 사용합니다. 아래 모델을 기반으로 ISA(International Society of Automation)-99 위원회 및 IEC(International Electrotechnical Commission) 62443 산업 사이버 보안 프레임워크는 산업제어시스템 보안을 위해 그림 3과 같은 논리적 프레임워크를 식별했습니다.

스마트팩토리는 일반 직원이 업무를 수행하는 Enterprise Zone영역(Level4, Level5)과 제품 생산을 위한 제어시스템 운영 관리 영역(Level3), 그리고 제조공정을 제어하고 제품을 생산하는 Industrial Zone영역(Level0~2)으로 구성돼 있습니다.

Industrial Zone 구역은 공장 시설 내의 기능 영역인 Cell / Area 구역이며, 많은 공장이 기능별로 Cell / Area를 구분해 운영하고 있습니다. 이 영역은 3개의 오퍼레이션 레벨로 구성되는데요. 레벨 0은 물리적 프로세스를 인지하고 조작하는 I/O 디바이스들로 구성돼 있으며, 온도, 습도, 압력 등을 측정하는 센서와 컨트롤러의 명령에 따라 설비를 제어하는 액추에이터들로 구성됩니다.

과거 전통적인 ICS, OT 환경에서는 IT 환경과 분리된 폐쇄망 환경을 운영했는데요. 제조사별 자체 제어 프로토콜과 운영체제(OS)를 활용해 특수목적형 하드웨어에서 실행되기 때문에 상대적으로 안전하다고 여겨졌습니다.

대부분의 OT 조직은 OT 시스템이 인터넷으로부터 단절돼 있기 때문에 외부 공격으로부터 안전하다고 믿습니다. 또한, 보안을 위해 OT 네트워크에서 센서를 설치하거나 업무 프로세스를 조금이라도 변경하는 것이 생산계획에 큰 차질을 만든다고 생각합니다. 특히, OT 네트워크나 시설·설비에 작은 변화가 생기는 것을 꺼리는데요. 운영 중인 설비를 중단시켜야 하거나, 예상치 못한 오작동이 일어나는 것을 두려워하기 때문입니다.

업무 영역에 대한 보안 위협으로는 우리가 일반적으로 알고 있는 다양한 IT 보안 위협(해킹, 악성코드 감염, APT 공격 등)이 있습니다. 산업제어시스템에 대한 보안 위협은 악의적 공격자가 산업제어시스템을 직접 공격하기보다는 업무 영역에 우선 침투해 내부 정보를 수집한 후, ICS 영역을 공격하는 형태로 진행됩니다. 또는 유지보수 과정에서 악성코드가 전파되는 형태의 위협이 가해질 수도 있습니다.

OT-IT 네트워크 융합으로 인해 민첩성과 효율성이 향상되기는 했지만, 더불어 위험도 또한 커졌습니다. OT 네트워크와 IT 시스템 간의 망 분리가 되지 않은 경우, OT 인프라는 기존 IT 시스템이 노출됐던 모든 위협에 그대로 노출됐습니다.

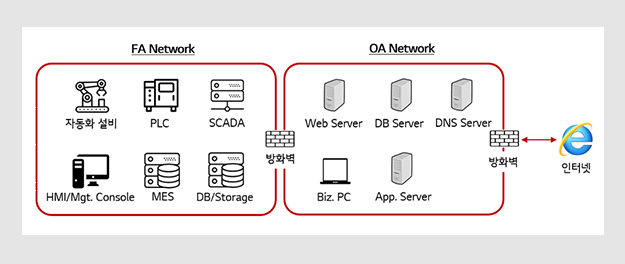

일반적으로 산업 플랜트는 업무와 비즈니스를 위한 OA(Office Automation) Network와 공정 제어 및 자동화, 그리고 각종 산업제어 시스템이 포함된 FA(Factory Automation) Network로 구분할 수 있습니다. FA 망은 방화벽을 두고 OA 망과 구분되고, 논리적 망 분리를 통해 인가된 사용자 및 관리자 이외에 제어 시스템에 접근할 수 없도록 구성되는데요. 각종 설비와 장비의 SW 업데이트 작업, 제어시스템 유지보수 작업 업무 수행 그리고 OA 망에서 원격 접속해 업무처리 하는 등 보안 취약점과 위험성이 존재하게 됩니다.

OT 망 타깃 공격은 늘 존재해왔지만, 최근 IoT, AI 융합기술의 확대로 공격이 더 쉬워져 위험성이 커지고 있습니다. OT 영역은 외부 네트워크 연결을 극히 제한하고 있지만, 최근 ICS 영역까지 IoT와 AI를 접목해 스마트하게 시설을 운영하려는 시도가 늘어나면서 외부와의 연결면이 넓어지고 있죠. 그로 인해 공격면이 증가하고 IT를 타깃으로 하는 사이버 침해 시도가 OT까지 확대되고 있습니다.

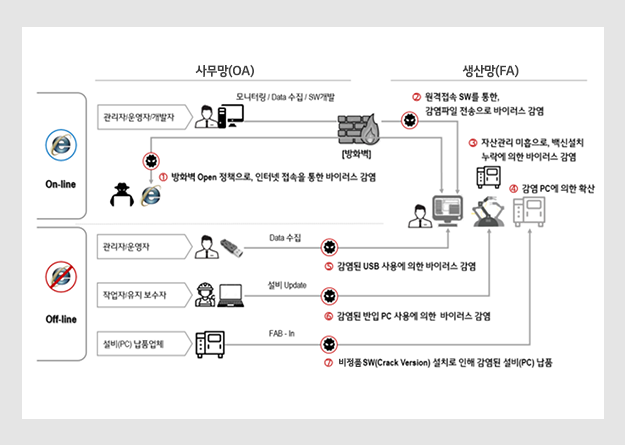

[그림 5]는 산업제어시스템에 접근 가능한 주요 경로를 보여줍니다. On-Line, Off-Line에서 주요 접근 경로를 나눠 바이러스 및 악성코드 유입에 대한 경로별 취약점을 도출하고 있는데요. 주요 감염 접근 경로는 외부 네트워크로부터 원격접속 SW의 감염 파일 전송으로 인한 바이러스 감염과 감염된 PC의 시스템 장비 및 USB 접속 및 연결로 인한 바이러스 감염 등이 있습니다. 이러한 바이러스와 악성코드 유입은 업무 네트워크상 취약한 기기나 장비에 치명적인 손상을 일으킬 수 있는데요. 더 나아가 공장 운영을 멈추게 하는 상황까지 초래할 수 있습니다.

이번 글에서는 OT 시스템의 종류와 FA 환경 취약점 분석을 살펴보았습니다. 다음 글에서는 DCS 환경의 보안 방안에 관해 자세히 알아보도록 하겠습니다.

[참고]

그림 1 – Kevin, “History of Industrial Control System Cyber Incidents”, 2018. 12.

그림 2 – 가트너(Gartner) 자료

그림 3 – CISCO, “Networking and Security in Industrial Automation Environments” 2020, p.9.

그림 4 – LG CNS 블로그 (FA Network, 보안 강화는 어떻게 할까?)

글 ㅣ LG CNS 사이버시큐리티팀 박진한 책임