지난 글에서는 OT 시스템의 종류와 FA 환경 취약점 분석에 관해 알아보았습니다. 이번 글에서는 DCS 환경의 영역별 보안 방안과 DCS 보안 대책 및 사례, 그리고 DCS 보안 관리 절차를 살펴보겠습니다.

*DCS : Distributed Control System, 분산 제어 시스템

DSC 환경의 영역별 보안 방법

DCS 환경의 영역별 보안 방안에 관해 알아보겠습니다. 먼저, 설비전용망의 DCS 설비 및 장비를 바이러스 및 악성코드로부터 보호하기 위해서 FA 망 밑단에 설비전용망을 통해 DCS 방화벽을 구성합니다. 그리고 설비용 DMZ Zone을 구성해 설비 단의 데이터를 취합하고 FA 망 또는 OA 망으로 데이터를 올려 통신하는 설비 및 시스템들을 위치시킵니다. 이렇게 각 레이어별 구성 항목을 바탕으로 보안을 강화할 수 있습니다.

[FA 망]

- FA 영역은 OA 영역과 방화벽을 통해 분리

- FA 영역의 설비 관련 PC 및 서버 등 입고 시 백신 및 USB 통제 솔루션 설치 후 Network 연결

- FA 망 장비 연결 시 IP 계정관리 솔루션을 통해 IP 통제 및 절차 준수

- FA 망 내 설비 관련 PC 및 서버 연결 시 장비 공급사의 OS에 대한 주기적인 패치 적용계획 수립

- FA망 내 신규 설비 도입하는 경우 Network 연결 전 보안성 검토 절차 준수

[설비용 DMZ]

- PIS, APC 등 외부 시스템과 연계가 필요한 경우 설비용 DMZ 영역으로 Network Zone 분리

: 외부 -> DMZ 접근, DMZ -> Control 영역 접근 - PIS와 같이 DCS 영역 외부와 통신이 필요한 경우 DCS 방화벽에서 NAT 처리

- DCS 방화벽은 ICS 관련 공격 탐지 및 차단을 위한 IPS 기능 적용

[Control 영역]

- DCS 서버 및 Controller 등 외부 침해 시 공장 중단 등 중대 피해가 발생할 수 있는 시스템은 Control 영역으로 분리해 외부 접근통제

- 외부 -> Control 영역 직접 접근은 원칙적으로 차단

- Control 영역 및 설비용 DMZ 영역 시스템에는 백신 및 외장매체 통제 시스템을 필수 설치

- Control 영역 내 시스템은 터미널 서비스 등 원격접근 차단

DSC 보안 대책 및 사례

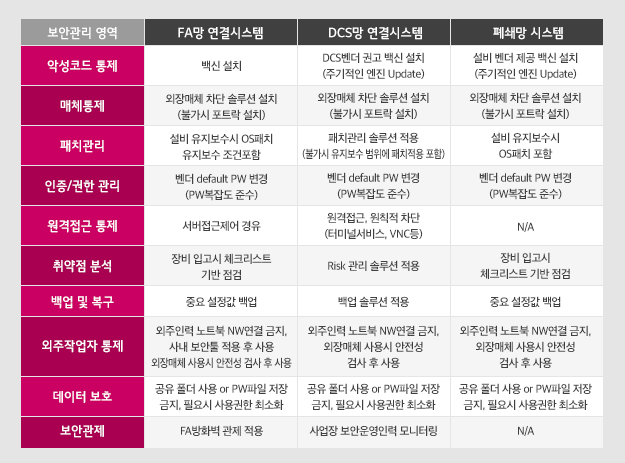

생산망 연결 Network 및 장비 유형에 따라 악성코드 유입 및 외부공격 차단을 위한 최소한의 보안 통제가 이루어져야 합니다. DCS 생산망 보안 관리 대상은 악성코드 감염 가능성이 높고 감염 시 피해 우려가 큰 윈도우 시스템을 대상으로 보호가 필요로 한데요. DCS 망 연결 시스템은 악성코드 통제를 위해 DCS 벤더사에서 권하는 백신 설치를 하고 주기적인 엔진 업데이트가 이루어져야 합니다.

바이러스 및 악성코드 주요 경로 중 하나인 외장매체는 외장매체 차단 솔루션 설치나 포트락을 활용해 사전에 방지할 수 있도록 하며, 패치 또한 많은 PC와 설비를 관리하는 패치 관리 솔루션을 적용해 효율적으로 관리해야 합니다. 벤더사의 PC 및 서버들은 Default PW 변경을 수행하고 터미널 서비스 등 원칙적으로 원격접근을 통제해야 하는데요. 더 나아가 취약점 및 백업 솔루션을 적용해 설비 장애나 침해사고 발생 시 빠른 복구를 수행하고 취약점 분석을 통한 예지 작업을 수행할 수 있습니다.

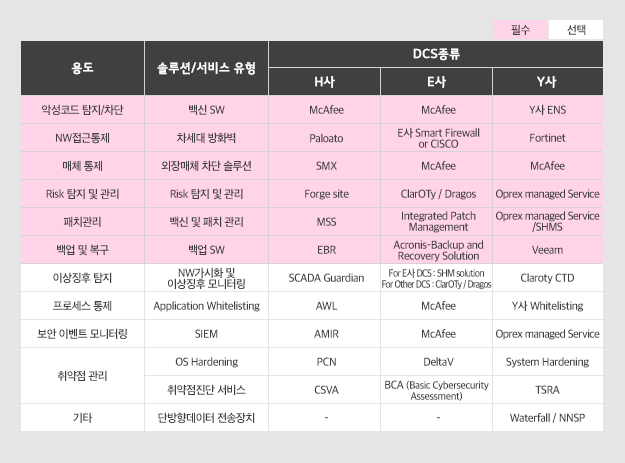

DCS 벤더사별로 안정성이 검증된 다양한 보안 솔루션 및 서비스를 제공하고 있으며, 벤더사별 표준 구성안을 제시하고 있습니다. 벤더사별로 제시하는 모든 솔루션을 구축하기에는 공장 입장에서 비용도 부담되고, 솔루션 유지 보수관리 문제 등 고려해야 할 항목들이 많은데요. 보안 솔루션을 필수와 선택으로 나눠 신규 공정 구축 시 또는 기존 공정 Migration 기간을 활용해 단계적 적용하는 것이 위험을 줄일 수 있습니다.

DCS 생산망 보안을 위한 보안솔루션 필수 항목은 DCS 생산망 보안을 위한 최소한 요건으로 백신 설치, 방화벽 구축, 외장매체 차단 솔루션 적용, 리스크 탐지 및 관리, 패치 관리 그리고 백업 솔루션 6가지가 있습니다.

DSC 보안 관리 절차

OT 보안 문제가 심각해지는 이유 중 ‘OT 보안 전문 인력 부족’과 ‘보안 관리 프로세스 수립 문제’를 주요 이유로 꼽을 수 있습니다. 최근 몇 년 동안 OT 보안 경고가 이어지고, 생산망과 제어망을 노리는 공격이 잇따르면서 OT 조직도 보안에 대한 경각심을 갖게 됐으며, OT 보안을 위한 계획을 세우는 곳이 많아졌습니다.

하지만, OT 시설에 신규 설비를 도입하거나 보안을 위해 리스크 관리, 침해 대응 등 보안 정책 및 프로세스를 바꾸기는 쉽지 않습니다. 가용성이 매우 중요한 OT 환경에 신규 장비 및 설비를 도입하거나 변경했다가 장애가 발생할 수 있다는 점을 우려하기 때문이죠.

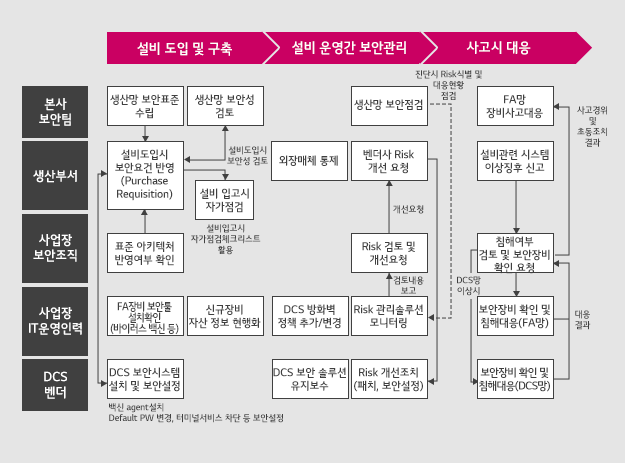

DCS 생산망 보안 강화를 위한 보안 솔루션 구축도 중요하지만, 구축 이후 OT 환경의 설비 Life-Cycle에 따른 운영 및 관리 절차 또한 공장을 운영하고 유지 보수하는 작업자들에게는 중요한 사항입니다.

보안 관리 절차는 각 유관조직의 긴밀한 업무협조를 통해 프로세스화 되어야 합니다. ‘설비 도입 및 구축 단계’와 ‘설비 운영 간 보안 관리’ 그리고 ‘사고 시 대응’ 이렇게 크게 3가지로 구분해 각 유관조직에서 대응해야 할 업무를 세분화하고 R&R을 정해야 하는데요. 이를 통해 각 항목 업무 진행 시 프로세스 맵에 따라서 유기적으로 움직일 수 있습니다.

DCS 생산망 보안은 설비 전용망에서 DCS 방화벽을 두고 FA 망과 망 분리를 하며 Control 설비단과 설비제어시스템을 DMZ 영역으로 구분해 보안을 강화합니다. 그리고 각 Network망 영역에 대한 보안 관리사항을 접목해 필요한 보안 솔루션 및 정책을 적용하는데요. 벤더사별로 DCS 생산망 보안을 위한 필수 보안솔루션을 적용한 것을 바탕으로 보안 관리 절차에 따라 수행해 DCS 생산망 보안을 강화합니다.

산업제어시스템 DCS는 국가 기반시설인 발전이나 석유화학, 정유, 제철 등과 같은 연속공정에 주로 사용되고 복잡한 공정에 적용되기에 그만큼 피해 규모가 클 수밖에 없습니다. 그래서 보안의 중요성 또한 날로 강조되고 있죠.

DCS 생산망 보안을 고도화하기 위해선 스마트팩토리에서 보안의 3요소 중 중요시되는 가용성(Availability)을 유지하면서 기밀성(Confidentiality)과 무결성(Integrity)이 수반돼야 합니다. 이를 통해 DCS 보안을 확보하고 더 나아가 스마트팩토리 보안을 굳건하게 하고 발전을 이룰 수 있습니다.

글 ㅣ LG CNS 사이버시큐리티팀 박진한 책임