여러분은 오늘 아침에 일어나 직장으로 출근해서 자리에 앉는 동안 얼마나 많은 출입문을 지나왔는지 기억하시나요? 일상생활에서 여러분들은 수없이 많은 출입문들을 지나게 되는데요.

이번 글에서는 일상생활 중에서도 직장인이 가장 많은 시간을 보내고 있는 기업에 설치한 출입문의 형태와 설비를 출입 보안의 관점에서 알아보겠습니다.

기업의 출입문 설계 시 핵심사항

직장에서 무심히 지나는 모든 출입문들은 목적에 따라 다양한 형태와 출입을 위한 본인 인증 방식을 가지고 있습니다.

기업에서 출입문을 설계할 때 중요한 두 가지 핵심사항은 안전을 고려하고, 출입 절차에 따른 모든 출입 로그(Logs)를 수집할 수 있도록 하는 것입니다. 우선, 안전을 고려한 설계는 기업의 인적 자산을 보호하기 위한 것으로써, 출입문 설계에 반드시 반영되어야 하는 사항입니다.

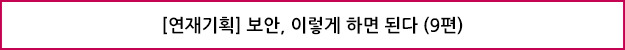

아래 [그림1]은 가장 보편적으로 사용되는 출입문 구조인 양개문과 편개문을 구축할 때 안전을 고려한 출입문 개폐 방향 설계를 나타낸 그림입니다.

편개문은 하나의 문짝을 가지며 인원 출입을 위한 목적으로 설치되며, 양개문은 두 개의 문짝을 가지며 인원과 화물 출입을 위한 목적으로 설치됩니다.

[그림1]의 연구실 A, B에서 안전사고(화재, 정전 등) 발생 시 내부 인원의 안전한 대피를 위해 출입문은 공간의 외부를 향해 개방되도록 설계해야 하며, 출입문은 인접한 비상구(비상계단)로 신속히 이동할 수 있는 방향으로 설계되어야 합니다.

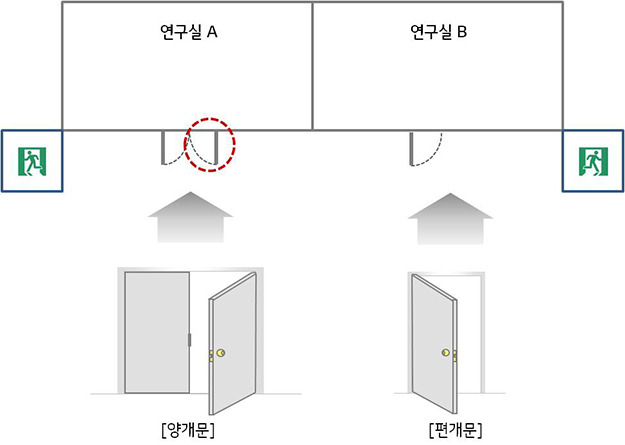

양개문에서 붉은색 원으로 표시된 문짝은 출입문을 통한 화물의 이동이 없을 경우 인원 출입을 위한 목적으로 상시 사용되는 문짝을 표시한 것입니다. [그림2]는 이러한 설계 원칙에 따라 연구실 A, B 내부에서 안전사고 발생 시 인원의 대피 동선을 초록색 점선으로 표시한 것입니다.

[그림2]에서와 같이 안전을 고려한 설계는 인명 보호를 위해 가장 우선시 되어야 할 설계 반영사항입니다.

출입 절차에 따른 보안 설비와 구성

다음으로는 출입 로그(Logs) 수집을 위해 필요한 보안 설비와 구성을 알아보겠습니다. 기업은 보안 등급에 따라 공간을 구분하고, 보안 등급별 본인 인증 수단과 통제 수단이 적용된 보안 출입문을 설계합니다.

본인 인증과 통제 수단에 적용되는 보안 설비는 전기적 신호와 데이터 통신을 통해 출입 보안 시스템으로 로그(Logs)를 전송합니다. 본인 인증은 개별 인원에 모두 적용되는 절차로 누락 없이 적용되어야 하므로, 출입문은 인증에 성공한 인원 통과 후 다음 인원에 대한 인증 절차 적용을 위해 반드시 닫혀야 합니다. 만일 출입문이 닫히지 않는다면 보안 출입문에 이중•삼중으로 설치된 본인 인증 수단은 무용지물이 됩니다.

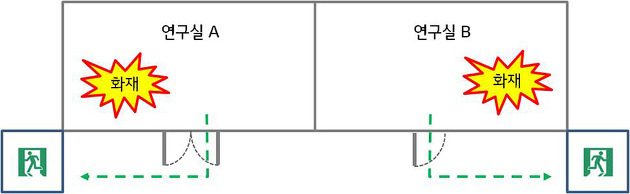

[그림3]은 양개문과 편개문 설계에 있어 인원 출입 후, 상시 닫힘 상태를 만들기 위해서 필요한 기계적인 구성 설비입니다.

도어 클로저(Door Closer)는 편개문과 양개문에 모두 사용되는 설비로써 일정한 압력에 의해 출입문을 닫아주는 역할을 합니다. 양개문의 경우 두 개의 문짝에 도어 클로저를 모두 설치해야 합니다.

도어 코디네이터(Door Coordinator)는 양개문에 사용되는 설비로 두 개의 문짝 중 먼저 닫혀야 하는 문짝을 구분하여 순차적인 닫힘을 만들어 주는 역할을 합니다. 이렇게 두 가지 기계적 설비가 적용되면, 편개문과 양개문은 항상 출입문 닫힘 상태가 됩니다.

본인 인증과 통제 수단을 위한 구성 요소

이제 출입문에 설치되는 본인 인증과 통제 수단을 위한 설비에서 모든 출입 로그를 수집하기 위해 필요한 구성 요소를 알아보겠습니다.

먼저 본인 인증 수단을 위해 사용되는 출입 보안 설비로는 ID 카드 인증을 위한 카드 리더기와 바이오 인증(지문, 홍채, 정맥, 얼굴 등)을 위한 바이오 리더기가 일반적으로 설치됩니다.

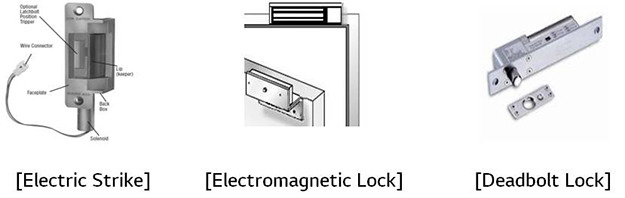

이러한 리더기들은 네트워크 통신을 통해 인증 성공•실패 정보와 인증 성공 시 출입 인원에 대한 정보를 출입 보안 시스템으로 전송하고, 전기적 신호를 도어 락에 전송하여 출입문을 개방합니다. 일반적으로 사용되는 도어 락은 [그림4]와 같으며 도어 락의 잠김•열림 상태 정보를 출입 보안 시스템으로 전송합니다.

도어 락은 설치된 마그네틱(Magnetic) 센서에 의해 자성의 변화를 전기적 신호로 변경하여 도어 잠김•열림 상태를 확인하는 방식과 기계적인 접합에 의해 상태를 확인하는 방식으로 구성됩니다.

이와 같이 도어 락은 도어 상태 정보를 확인할 수 있는 별도의 수단을 통해 출입 보안 시스템으로 로그를 전송할 수 있습니다.

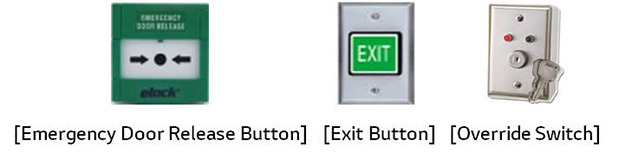

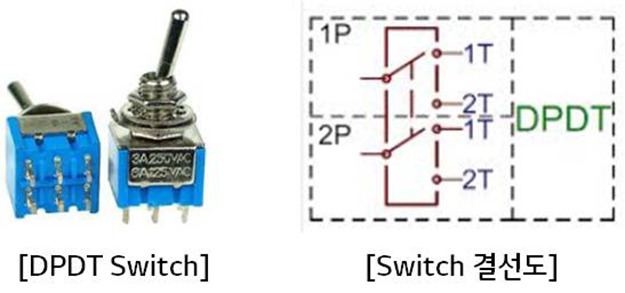

하지만 [그림5]에 있는 보안 설비들은 전원 차단을 통해 도어 락을 개방하고, 출입 보안 시스템에 로그를 남기는데요. 이를 위해 DPDT(Double Pole Double Through)를 지원하는 보안 설비를 선택하여 스위치 동작 한 번에 두 개의 신호를 생성해야 합니다.

[그림6]은 DPDT를 지원하는 보안 설비들의 내부에 있는 스위치의 모습인데요. 한 번의 스위치 동작에 두 가지 신호 전달 경로를 가지고 있어, 도어 락의 전원 차단과 무전압 접점 신호 생성을 통한 작동 로그를 생성할 수 있습니다.

지금까지 출입문의 보안 설계를 위해 안전을 고려한 출입문 열림 방향 설정과 안전사고 발생 시 대피 동선을 고려한 방향 설정 및 출입 로그를 수집하기 위한 구성을 살펴보았는데요.

본 구성에서 도어 락은 도어 상태 정보(열림•잠김)를 마그네틱 센서 혹은 기계적 접합으로 발생하는 접점 신호를 기반으로 하기 때문에 인위적으로 자석을 이용하거나 기구물을 이용하여 도어 상태 정보를 조작할 수 있는 취약점이 존재합니다.

이럴 경우, 중앙에서 로그를 모니터링하고 있는 보안 대원은 현장에서 발생하는 불법 행위를 알 수 없습니다. 그러므로, 사후 분석 및 증적 확보를 위해서라도 보안 등급이 높은 지역은 출입문에 반드시 CCTV를 설치해야 합니다.

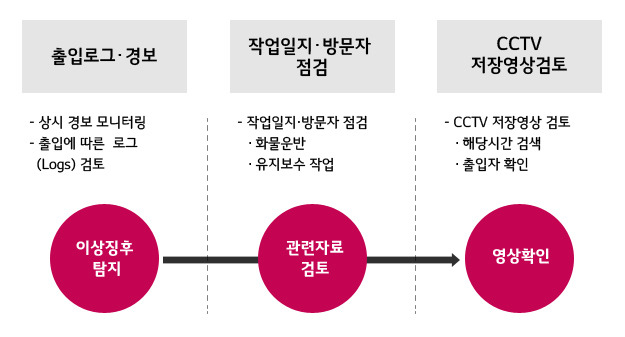

지금까지 설명한 출입문 설계 반영 항목들이 적용되면 [그림7]과 같은 출입 보안 로그 모니터링 체계가 구현됩니다. 표준운영절차에 규정된 출입 절차에 따라 보안 설비로부터 로그들이 수집될 것이며, 출입 보안 운영 소프트웨어 설정에 의해 비정상 행위에 대한 로그는 경보로 발생합니다.

그리고, 입실과 퇴실의 절차에서 누락되는 로그가 발생할 경우 작업일지, 방문자 관리 대장 등의 관련 자료를 검토하여 사유를 확인할 수 있습니다. 또한, 위에서 설명 드린 취약점을 이용하여 보안 사고가 발생하였을 경우 설치된 CCTV 카메라 영상을 확인하여 사후 추적이 가능할 것입니다.

다음 편에는 도어 락(Door Lock)이 가지는 구조적 취약점을 제거하고, 사전에 탐지할 수 있는 방안과 출입이 승인된 인원에 의해 양개문과 편개문이 열린 상태에서 발생할 수 있는 따라 들어가기 행위(Tail-gating)를 탐지할 수 있는 방안에 대해 소개드리도록 하겠습니다.

글 | LG CNS 보안컨설팅팀

[‘보안, 이렇게 하면 된다’ 연재 현황]

- [1편] ISMS 의무인증 대상 확대! 어떻게 대응해야 할까?

- [2편] ISMS 인증을 위한 보안솔루션 구성 방안

- [3편] ISMS 인증 주요 결함사항 및 대응방안

- [4편] 정보보호 관련 인증 및 평가 제도

- [5편] 스마트폰의 보안 위협과 대응 방안

- [6편] IoT 보안 취약점 사례 소재 및 취약점 진단

- [7편] 스마트폰 앱 서비스 보안의 현재와 미래

- [8편] 중국 개인정보 보호법 제도 동향 및 대응방향

- [9편] 출입 보안을 위한 보안 설계

- [10편] 소프트웨어 개발 보안 – 시큐어 코딩

- [11편] 당신의 출입카드는 안녕하십니까?

- [12편] 통합 보안 관리 동향 및 활용 방안

- [13편] 비대면 실명인증이란 무엇인가?

- [14편] 프로젝트에서 소스 코드 보안 점검하기

- [15편] 차세대 행위 기반 위협 탐지 방식에 관하여

- [16편] 핀테크 보안 위협과 대응 방안

- [17편] 인공지능과 보안

- [18편] ‘보안은 제품이 아니라 절차다!’라는 말의 의미

- [19-1편] 인증의 완성판 생체인증에서 다중 생체인증까지 ①

- [19-2편] 인증의 완성판 생체인증에서 다중 생체인증까지 ②

- [20-1편] 중국 네트워크 안전법 분석 및 대응 방안 ①

- [20-2편] 중국 네트워크 안전법 분석 및 대응 방안 ②

- [21편] 유전자 정보 보안 안전한가?