가트너(Gartner)는 2019년 전 세계 퍼블릭 클라우드 시장의 규모는 2018년 1,824억 달러에서 17.5% 증가한 2,143억 달러에 이를 것으로 전망했습니다. 가트너는 2022년까지 클라우드 서비스 시장 규모 및 성장세가 전체 IT 서비스 성장세의 약 3배 이를 것으로 예상했습니다.

국내에서도 과학기술정보통신부(이하 과기정통부)는 “제2차 클라우드컴퓨팅 발전 기본계획”을 공표하며 국내 클라우드 산업의 발전 의지를 내세우고 있습니다. 과기정통부에 따르면 클라우드 시장 규모는 연평균 해외 23.1%, 국내 16.8%의 급성장이 예상됩니다.

미국, 영국, 일본 등은 중앙정부, 지방정부 등의 정보 시스템 구축 시 클라우드를 우선 활용하도록 하는 ‘Cloud First’ 정책을 추진하고 있습니다. 국내 클라우드 기업은 증가하는 추세이며, 기업 간 협업을 통해 새로운 서비스를 출시하고 틈새시장 공략 등을 통해 경쟁력을 확보하려고 노력 중입니다.

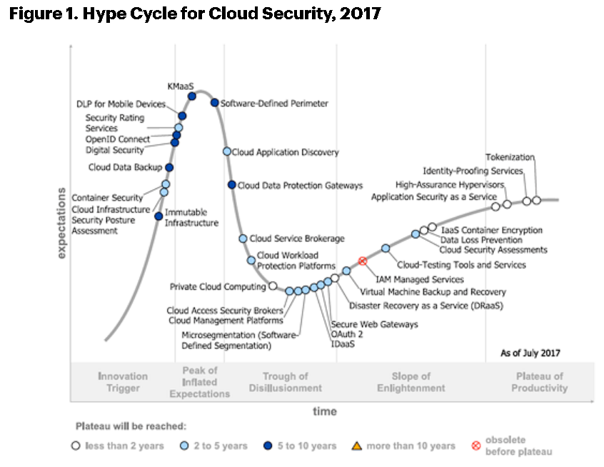

이러한 클라우드 컴퓨팅의 성장세에 따라, 가트너에서는 클라우드 보안에 대한 Hype Cycle을 제시하기도 했습니다. Hype Cycle은 가트너에서 개발했으며 기술의 성숙도를 표현하기 위한 시각적 도구입니다. 가트너에서 “클라우드 보안”의 Hype Cycle을 내보인 것은 시장에서도 클라우드 보안에 대한 관심이 높아지고 있다는 것을 의미합니다.

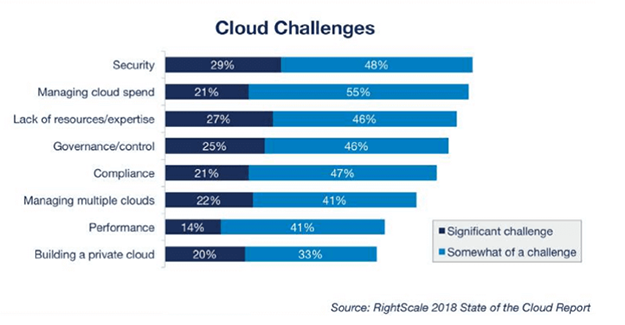

클라우드 컴퓨팅이 등장하면서 기존과는 다른 새로운 보안 위협과 보완해야 할 과제들이 등장했습니다. 미국의 클라우드 컴퓨팅 관리 회사인 RightScale에 따르면 기업들은 클라우드 도입 시 보안 이슈를 가장 큰 어려움으로 생각한다고 합니다.

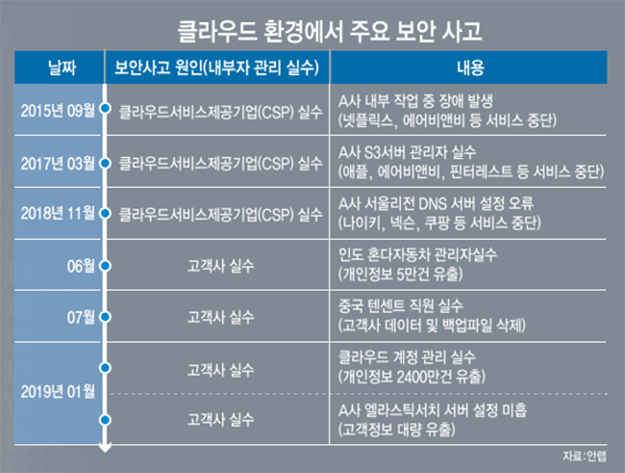

그렇다면 지금까지 발생한 대표적인 클라우드 보안 사고 사례를 살펴보도록 하겠습니다.

클라우드에서 발생한 보안 사고 사례

① 미국의 대형 은행, Capital One 개인정보 유출 사고

2019년 7월 29일(현지 시각), 미국의 대형 은행인 Capital One에서 1억 600만 명이 넘는 고객 개인정보가 해킹 당한 사실이 밝혀졌습니다. 유출된 데이터가 AWS에 저장된 것으로 알려지면서 AWS의 보안 취약성에 대한 의문이 제기되고 있습니다.

수사 당국에 따르면, 용의자는 Capital One의 방화벽 취약점을 악용해 AWS의 고객 데이터에 접근했습니다. 용의자는 Tor Browser(네트워크 우회와 익명화를 위해 사용하는 브라우저)를 이용해 접근 권한을 얻었고, VPN을 이용한 것으로 드러났습니다.

AWS 측은 AWS는 설계된 대로 동작했다며, 이번 보안 사고는 클라우드 서버 자체 취약점이 아니라 방화벽 설정을 잘못했기 때문이라고 했습니다. 결국 이 사고는 클라우드의 보안 문제가 아니라, 클라우드를 사용하는 기업이 보안 설정을 잘못했기에 발생했다는 것입니다.

② 인도 혼다 자동차 민감 정보 유출 사고

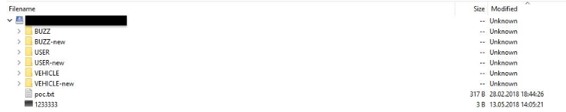

2018년 5월 30일, 독일의 보안 회사 Kromtech Security는 인도의 혼다 자동차에서 아마존 AWS S3 버킷이 인터넷에 노출되어 있다는 보고서를 발표했습니다. 두 개의 S3 버킷에는 Honda Connect를 다운로드해 설치한 사용자의 개인 정보가 포함되어 있었습니다.

Honda Connect는 혼다 자동차에서 개발한 모바일 앱입니다. Kromtech는 S3 버킷에 접근해 저장된 이름, 전화번호, 성별, 비밀번호, 이메일 주소 등이 저장된 것을 확인할 수 있었다고 합니다.

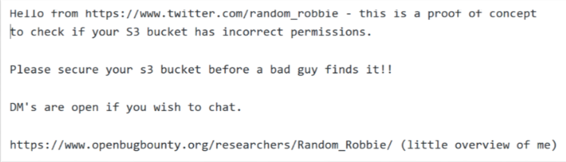

S3 버킷은 최소 3개월 이상 노출되었으며, “나쁜 사람이 S3 버킷을 찾아내기 전에 이 버킷을 암호화하세요.”라는 내용이 적힌 poc.txt 파일까지 발견되었다고 합니다. 하지만 혼다 자동차에서는 해당 버킷에 poc.txt 파일이 추가되었다는 사실조차 알지 못했습니다.

③ AWS DNS 서버 설정 오류로 인한 접속 불가

지난 2018년 11월 22일, AWS는 서울 리전(Region)에서 EC2 인스턴스가 내부 DNS 서버 설정 오류로 인해 84분간 DNS 기능을 할 수 없었다고 발표했습니다. 이는 AWS 엔지니어가 내부 DNS 설정을 잘못 변경하면서 발생한 문제였습니다.

이 오류로 인해 AWS를 사용하는 쿠팡, 배달의민족, 이스타항공, 야놀자, 업비트 등에서 접속 오류(Connection Error) 현상이 나타났습니다. AWS는 12월 11일, 홈페이지 공지를 통해 후속 조치 방안을 안내했습니다. AWS는 서비스 수준 계약(Service Level Agreement, SLA)을 기준으로 서울 리전의 EC2 인스턴스 청구 항목에 대해 10%를 환불하겠다고 밝혔습니다.

Capital One, 인도 혼다 자동차, AWS DNS 설정 오류 외에도 다양한 보안 사고들이 클라우드 환경에서 발생하고 있습니다. 가트너는 2020년까지 95% 이상의 클라우드 보안 사고는 클라우드 사용자의 관리 책임이 원인일 것이라고 말했습니다. 가트너의 말처럼, 최근 발생하는 클라우드 보안 사고의 대다수는 클라우드 사용자의 관리 부주의로 인해 발생하고 있습니다.

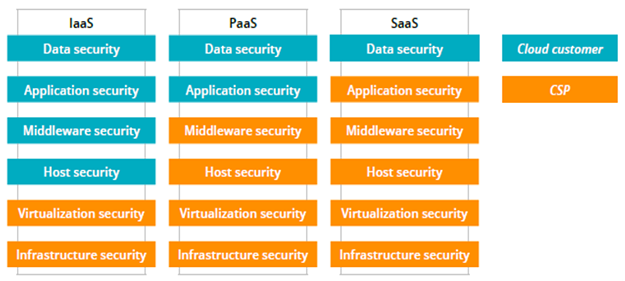

클라우드 서비스 제공 업체(CSP)는 클라우드 사용자와 데이터 보호, 보안 책임을 공유한다고 이야기합니다. 즉, 클라우드 서비스에서 제공하는 인프라는 클라우드 서비스 제공 업체가 보호하고, 권한 설정이나 방화벽 설정 등 클라우드에서 제공하는 보안 설정은 고객이 책임져야 한다는 것입니다.

클라우드 도입, ‘책임 모델’의 이해가 우선

클라우드 도입은 거스를 수 없는 시대의 흐름으로 자리 잡았습니다. 해커들은 클라우드를 사용하는 기업들에서 흔히 발생할 수 있는 보안 홀을 노리고 있습니다. 따라서 클라우드 도입 시 클라우드 서비스 제공자의 보안과 ‘고객 책임 영역’의 보안을 모두 생각해야 합니다.

클라우드 서비스 제공자의 인프라 보안도 중요하지만, 클라우드 ‘고객 책임 영역’의 보안 설계도 그에 못지않게 중요한 요소입니다. AWS에서는 보안과 규정 준수는 AWS와 고객이 함께 주의를 기울여야 한다는 의미의 ‘공동 책임 모델’을 제시했습니다.

MS Azure는 “책임 분담” 모델을 통해 사용자와 Microsoft 간의 보안 책임을 분리하고 있습니다. 즉, 클라우드 보안 사고를 예방하기 위해서는 클라우드 서비스 제공자의 보안 수준은 물론이며 고객도 그 역할을 다해야 한다는 것입니다.

가장 최근 발생했던 Capital One 사건에 대해 AWS는 ‘심층적 방어 전략’을 구사해야 한다고 말합니다. 복잡한 여러 겹의 방어를 통해 최적화되고 강력한 보안 전략을 수립해야 한다는 것입니다. 이러한 보안 전략은 일회성으로 그칠 것이 아니라, 주기적으로 검토해 지속해서 개선해 나가야 합니다.

즉, 클라우드 사용자의 입장에서는 클라우드 서비스 유형과 기능을 명확하게 이해하고, 클라우드 보안 아키텍처를 수립해야 할 것입니다.

글 l LG CNS 보안컨설팅팀