양자컴퓨터 기술이 빠르게 발전하면서, 지금까지 안전하다고 여겨졌던 공개키 암호체계가 근본적인 위협에 직면하고 있습니다. 2019년, 구글의 시카모어(Sycamore) 프로세서가 양자 우위를 입증한 이후, 2030년 전후에는 디지털서명과 키교환에 널리 활용되는 RSA(Rivest–Shamir–Adleman) 암호 알고리즘, 타원 곡선 암호(Elliptic Curve Cryptography, ECC) 알고리즘 등 현재 널리 사용되는 암호 알고리즘을 무력화할 수 있는 수준의 양자컴퓨터가 등장할 것으로 예상됩니다. 이에 따라 전 세계는 양자내성암호(Post-Quantum Cryptography, PQC)의 표준화를 더 이상 미룰 수 없는 과제로 인식하고 있습니다.

양자컴퓨터 기술이 빠르게 발전하면서, 지금까지 안전하다고 여겨졌던 공개키 암호체계가 근본적인 위협에 직면하고 있습니다. 2019년, 구글의 시카모어(Sycamore) 프로세서가 양자 우위를 입증한 이후, 2030년 전후에는 디지털서명과 키교환에 널리 활용되는 RSA(Rivest–Shamir–Adleman) 암호 알고리즘, 타원 곡선 암호(Elliptic Curve Cryptography, ECC) 알고리즘 등 현재 널리 사용되는 암호 알고리즘을 무력화할 수 있는 수준의 양자컴퓨터가 등장할 것으로 예상됩니다. 이에 따라 전 세계는 양자내성암호(Post-Quantum Cryptography, PQC)의 표준화를 더 이상 미룰 수 없는 과제로 인식하고 있습니다.

양자컴퓨터가 가져올 암호학적 변화

① 기존 암호체계의 한계

현재 우리가 사용하는 공개키 암호체계는 특정 수학적 문제의 계산 복잡성에 기반하고 있습니다. RSA는 큰 수의 소인수분해 문제에, ECC는 타원곡선 이산로그 문제에, DSA(Digital Signature Algorithm)는 이산로그 문제에 각각 기반합니다. DSA는 미국 국립표준기술연구소(National Institute of Standards and Technology, NIST)가 표준으로 제정한 알고리즘입니다. 이런 문제들은 고전 컴퓨터로는 해결에 지수 시간이 걸려 현실적으로 해독이 어렵지만, 양자컴퓨터는 쇼어(Shor) 알고리즘을 통해 이를 다항 시간 내에 풀 수 있습니다.

예를 들어, RSA 2048비트 암호를 고전 컴퓨터로 해독하려면 약 300조 년이 소요되지만, 양자컴퓨터는 최소 8시간에서 수일 내로 해독이 가능합니다. 또 다른 양자 알고리즘인 그로버(Grover) 알고리즘은 대칭키 암호의 보안 강도를 절반으로 줄여 AES-128은 사실상 64비트 수준의 보안만 제공하게 됩니다.

② 양자 위협의 현실성

양자컴퓨터의 위협이 아직 현실화되지 않았다고 해도, 현재부터 대비가 필요합니다. 특히 우려되는 점은 ‘Harvest Now, Decrypt Later(HNDL)’ 공격입니다. 공격자는 현재 암호화된 데이터를 미리 대량으로 수집해 두었다가, 향후 양자컴퓨터가 실용화되면 이를 복호화할 수 있습니다. 특히 장기간 보존이 필요한 금융 정보나 민감한 개인정보는 이미 지금부터 양자내성암호를 적용해야 할 필요가 있습니다.

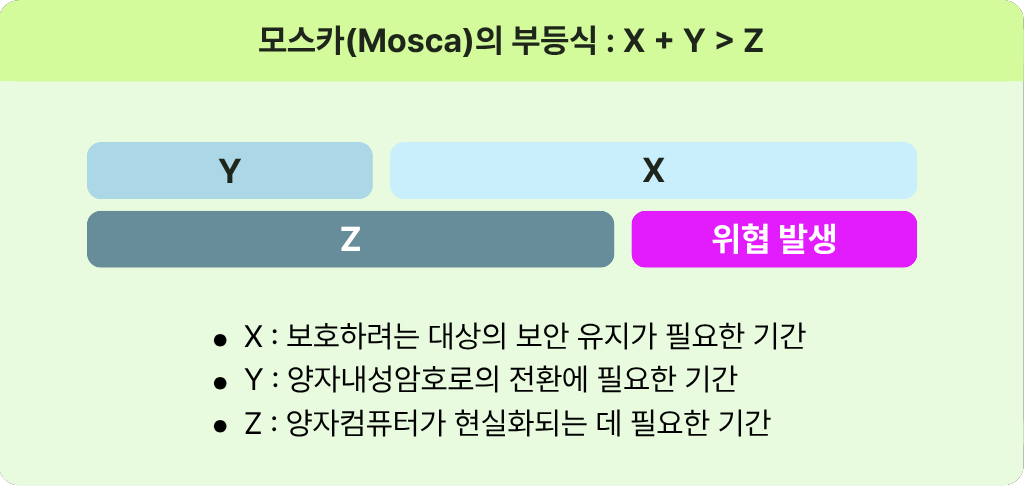

이러한 위험은 모스카의 부등식(X + Y > Z)으로 설명됩니다. 여기서 X는 데이터 보호가 필요한 기간, Y는 PQC로의 전환에 필요한 시간, Z는 양자컴퓨터가 실용화되는 시점을 의미합니다. 이 부등식이 성립하면, 암호화된 정보는 양자컴퓨터에 의해 해독될 위험에 노출됩니다.

국제 표준화 동향

① NIST 양자내성암호 표준화

미국 국립표준기술연구소는 2016년부터 양자내성암호 표준화를 위한 프로젝트를 추진해 왔으며, 2024년 8월 최초의 공식 표준(Federal Information Processing Standard, FIPS)을 발표했습니다. 이번에 확정된 표준은 다음과 같습니다.

FIPS 203: 키 캡슐화 방식에 사용하는 Kyber(ML-KEM)

FIPS 204: 전자서명 방식에 사용하는 Dilithium(ML-DSA)

FIPS 205: 또 다른 전자서명 방식인 SPHINCS+(SLH-DSA)

추가로 Falcon은 향후 FIPS 206으로 후속 표준화가 예정되어 있습니다.

Kyber와 Dilithium은 모두 격자 기반 암호로, 구현 효율성과 통신량 측면에서 우수한 평가를 받고 있습니다. 예를 들어 Kyber768은 공개키 크기가 1,184바이트, 암호문 크기가 1,088바이트로 비교적 작고, Dilithium2는 공개키 1,312바이트, 서명 크기 2,420바이트를 가집니다. 반면 SPHINCS+-128s는 공개키는 32바이트로 작지만, 서명 크기가 7,856바이트로 상당히 큰 편입니다.

② 표준화 기구별 동향

국제표준화기구(International Organization for Standardization, ISO)/국제전기기술위원회(International Electrotechnical Commission, IEC) 합동기술위원회1(Joint Technical Committee 1, JTC1) 분과위원회27(Subcommittee 27, SC27)은 정보보안 및 개인정보 보호 분야의 국제 표준을 개발하는 기구입니다. 이 중 Working Group 2(WG2)는 PQC 표준화를 주도하고 있으며, 관련 알고리즘들을 Standing Document 8(SD8)에 정리해 체계화했습니다. 해당 문서에는 다양한 수학적 난제를 기반으로 한 암호 방식들이 소개되어 있습니다.

인터넷 기술 표준화 기구(Internet Engineering Task Force, IETF)는 2023년 1월, PQUIP(Post-Quantum Use In Protocols) 워킹 그룹을 신설했습니다. 이 그룹은 새로운 암호 알고리즘을 직접 개발하지는 않으며, TLS(Transport Layer Security), LAMPS(Limited Additional Mechanisms for PKIX and SMIME), COSE(CBOR Object Signing and Encryption) 등 기존 워킹 그룹의 PQC 표준화 작업을 지원하고 있습니다. COSE는 CBOR(Concise Binary Object Representation) 형식의 데이터를 위한 경량 보안 프레임워크를 뜻합니다. 한편, TLS 1.3에서는 기존 타원곡선 암호와 PQC를 결합한 하이브리드 키 캡슐화 알고리즘 적용이 활발히 논의되고 있습니다.

③ 주요국 정책 대응

미국은 고위 정책 기관을 중심으로 국가 차원의 전환 프레임워크를 구축했습니다. 백악관 국가안보각서(National Security Memorandum, NSM)-10와 행정예산관리국(Office of Management and Budget, OMB)의 지침(M-23-02)을 통해 연방기관의 PQC 전환을 의무화했으며, 국가안보국(National Security Agency, NSA)이 발표한 상용 국가안보 알고리즘 2.0(Commercial National Security Algorithm 2.0, CNSA 2.0)을 기준으로, 시스템별 차등적인 전환 일정을 수립했습니다. 예를 들어, 소프트웨어 및 펌웨어의 코드 서명 분야는 2030년까지 PQC로의 전면 전환을 목표로 하고 있으며, 웹 브라우저·서버·클라우드 서비스 등은 2030년부터 2033년까지 단계적으로 적용될 예정입니다.

유럽연합(European Union, EU)은 유럽집행위원회 권고안을 통해 회원국의 PQC 전환을 장려하고 있습니다. 유럽전기통신표준화기구(European Telecommunications Standards Institute, ETSI)는 양자 안전 암호 워킹그룹(Quantum-Safe Cryptography, QSC)을 중심으로 ‘자산 목록화 → 전환 계획 수립 → 전환 실행’의 3단계 전략을 제시하고 있으며, 시스템 안정성과 운영 연속성을 확보하는 방식으로 접근하고 있습니다.

독일은 양자컴퓨터를 현재의 보안 위협으로 간주하고 있으며, 연방정보보안청(Bundesamt für Sicherheit in der Informationstechnik, BSI)이 PQC 및 하이브리드 암호화 방식을 기술한 TR-02102-1 문서를 공개했습니다. 독일은 V-PKI(Vehicular Public Key Infrastructure)를 PQC 테스트베드로 활용하며, 기존 암호키와 PQC 키를 함께 사용하는 하이브리드 인증서를 실험 중입니다. 독일 정부는 2030년까지 PQC 전용 체계로의 완전 전환을 목표로 하고 있습니다.

국내 대응 현황

① 범국가 양자내성암호 전환 마스터플랜

2023년, 정부는 차세대 국가암호체계 확산과 안전한 디지털 강국 실현을 목표로 ‘범국가 양자내성암호 전환 마스터플랜’을 발표했습니다. 이 계획은 두 가지 핵심 전략을 중심으로 구성되어 있습니다.

첫째, 기술 역량 확보와 제도 정비를 위한 전략입니다. 여기에는 한국형 양자내성암호 알고리즘 공모 및 선정, 국내외 표준화 활동 추진, 양자컴퓨터 시대를 대비한 암호 안전성 기준 재정립 등이 포함됩니다.

둘째, 실질적인 전환 지원과 산업 생태계 조성에 초점을 맞춘 전략입니다. 이를 위해 국가 차원의 전환 지원 체계를 마련하고, 부처 간 협업을 강화하며, 산업 기반 구축 및 실무형 인재 양성을 추진합니다.

이러한 전략은 정부 주도의 중장기적 로드맵 아래, 민관 협력 체계를 통해 실행될 예정이며, 국내 암호 기술의 경쟁력을 강화하고 양자 보안 위협에 대한 선제 대응 기반을 마련하는 데 목적이 있습니다.

② 국내 양자내성암호 공모전 결과

과학기술정보통신부와 국가보안기술연구소는 2021년 11월부터 3년간 ‘국가 양자내성암호 알고리즘 공모전’을 운영해 총 16종의 알고리즘을 접수받았으며, 2025년 1월 최종 결과를 발표했습니다.

전자서명 부문에서는 카이스트(KAIST)의 AIMer와 서울대학교의 HAETAE가, 공개키 암호 및 키 설정 부문에서는 상명대학교의 NTRU+와 서울대학교·국군방첩사령부가 공동 개발한 SMAUG-T가 최종 선정됐습니다.

이들 알고리즘은 안전성, 효율성, 활용성, 독창성 등 4가지 기준을 중심으로 평가되었으며, 산학연 암호 전문가들로 구성된 평가위원회의 심사를 거쳤습니다. 공모전을 통해 채택된 알고리즘은 향후 국내 표준 제정과 글로벌 표준화 참여를 위한 기반으로 활용될 예정입니다.

③ 국내 기술 기반 현황

국내 금융 부문에서는 디지털 금융 및 사이버보안 분야에서 2025년 주목해야 할 10대 이슈 중 하나로 양자컴퓨터에 대한 선제적 대비를 강조하고 있습니다.

2019년에 발표된 금융 부문 암호기술 활용 가이드라인은 당시 기준의 보안 요구사항과 암호 알고리즘 선택 기준을 제시했지만, 고전 암호체계를 중심으로 구성되어 있어 양자내성암호에 대한 구체적인 대응 전략은 포함하지 못했습니다.

향후 금융권을 포함한 산업 전반에서는 양자내성암호 적용을 위한 기술 검증, 법·제도 정비, 산업 생태계 조성 등 보다 실질적인 기반 마련이 요구됩니다.

산업 적용을 위한 고려사항

① 환경별 알고리즘 선택 전략

양자내성암호 알고리즘은 조직의 운영 환경과 보안 요구 수준에 따라 전략적으로 선택해야 합니다. 예를 들어, 정부 문서나 의료 기록처럼 장기 보존이 필요한 민감 데이터를 다루는 환경에서는 높은 보안성을 제공하는 SPHINCS+가 적합합니다. 반면, 빠른 인증 속도가 중요한 클라우드 기반 서비스에는 Kyber와 Dilithium의 조합이 효율적인 선택이 될 수 있습니다.

또한, 계산 자원이 제한적인 사물인터넷(Internet of Things, IoT) 기기나 모바일 환경에서는 알고리즘의 복잡성을 고려해 Kyber 단독 구성 또는 도입 시기의 전략적 유예가 필요할 수 있습니다.

② 하이브리드 전환 전략

양자내성암호의 상용화까지는 시간이 필요한 만큼, 보안성과 안정성이 중요한 산업 분야에서는 하이브리드 암호 방식을 통해 점진적인 전환 전략을 마련하는 것이 바람직합니다.

하이브리드 방식은 기존 암호 알고리즘과 PQC 알고리즘을 병렬 또는 순차적으로 함께 사용하는 방식으로, 도입 초기 단계에서의 성능 저하나 예기치 않은 오류에 대비할 수 있는 유연한 접근법으로 평가받고 있습니다.

예를 들어, TLS 통신에서는 ECDHE(Elliptic Curve Diffie-Hellman Ephemeral)과 Kyber를 병렬로 수행해 세션 키를 생성하는 방식이 클라우드플레어(Cloudflare)와 구글의 실험을 통해 효과적으로 검증되었습니다.

전자서명 분야에서도 RSA와 Dilithium을 함께 적용해 다중 서명 구조를 구현할 수 있으며, 둘 중 하나만 유효하더라도 검증이 가능하도록 설계할 수 있습니다. 또한, 하이브리드 인증서는 기존 공개키와 PQC 공개키를 하나의 인증서에 함께 포함해 기존 시스템과의 호환성을 유지할 수 있는 방식으로 주목받고 있습니다.

③ 구현 시 고려사항

양자내성암호의 실제 적용을 위해서는 하드웨어, 소프트웨어, 인증 체계 전반에 걸쳐 다각도의 검토가 필요합니다. 먼저, FPGA(Field-Programmable Gate Array)나 HSM(Hardware Security Module) 등 하드웨어 기반 환경에서의 구현 가능성을 사전에 확인해야 합니다. 또한, 알고리즘별로 제공되는 라이브러리의 지원 여부를 사전에 검토해야 합니다.

국내 암호모듈 검증제도 또한 변화가 필요합니다. 기존 검증 기준은 고전 암호 알고리즘 중심으로 설계되어 있어, PQC 알고리즘의 적용과 관련한 새로운 인증 기준 마련이 요구됩니다.

PQC 도입 과정에서는 기존 시스템과의 연동 중 호환성 문제가 발생할 수 있으므로, 이를 사전에 검증할 수 있는 상호운용성 테스트 체계를 갖추어야 합니다.

앞으로의 과제

① 기술적 과제

양자내성암호의 실용화를 위해서는 알고리즘의 성능 최적화가 지속적으로 요구됩니다. 특히 서명 크기나 연산 시간의 개선은 실용성을 높이는 핵심 요소입니다. 하드웨어 지원 측면에서는 FPGA, HSM 등 전용 하드웨어에서의 효율적 구현과 기존 PKI(Public Key Infrastructure) 인프라와의 상호운용성 확보가 중요합니다.

예를 들어, X.509 인증서 확장, 인증기관(Certificate Authority, CA) 시스템 지원, 온라인 인증 상태 프로토콜(Online Certificate Status Protocol, OCSP), 인증서 폐기 목록(Certificate Revocation List, CRL) 등의 생태계 요소들과도 PQC가 호환되어야 안정적인 도입이 가능합니다.

② 제도적 과제

양자내성암호의 안정적인 도입을 위해서는 기술뿐 아니라 제도적 기반 마련도 병행되어야 합니다. 국내암호모듈검증제도(Korea Cryptographic Module Validation Program, KCMVP)와 같은 기존 인증 체계에는 PQC 알고리즘이 포함되어 있지 않아, 이를 반영한 인증 기준 개편이 시급합니다. 또한 금융·공공 부문을 포함한 각 산업 영역에 적합한 PQC 적용 가이드라인을 마련해야 합니다. 전자금융감독규정, 개인정보 보호법 등 현재 운영 중인 법제도 역시 PQC 수용 가능성에 대한 구체적 분석과 필요시 새로운 규제 체계의 도입이 필요합니다.

③ 산업 생태계 구축

양자내성암호의 실질적인 확산을 위해서는 실환경에서 알고리즘을 검증할 수 있는 테스트베드 구축이 필요합니다. 금융기관과 PQC 전문 기업 간의 협력을 통해 실제 시스템 환경을 모사한 테스트 인프라를 조성하면, 알고리즘의 성능 벤치마킹, 전환 과정에서의 장애 요인 분석, 호환성 검증 등을 실증적으로 수행할 수 있습니다. 또한, 산업 전반의 지속 가능한 성장을 위해 PQC 전문가 양성 프로그램을 체계적으로 운영하고, 국제 표준화 기구와의 협력을 강화해야 합니다.

마치며

양자내성암호로의 전환은 단순한 알고리즘 교체가 아니라, 암호 생태계 전반의 패러다임 전환을 의미합니다. 미국 NIST의 표준화 완료를 기점으로 기술적 기반은 마련되었으며, 이제는 실무 적용과 제도적 뒷받침에 본격적으로 집중해야 할 시점입니다.

특히 한국은 세계 최고 수준의 디지털 금융 인프라를 바탕으로 PQC 전환을 선도할 수 있는 여건을 갖추고 있습니다. 정부의 마스터플랜과 국내 암호 알고리즘 개발 성과를 기반으로, 체계적이고 단계적인 전환 전략을 마련한다면 양자컴퓨터 시대의 보안 위협에 선제적으로 대응할 수 있을 것입니다.

양자컴퓨터의 도래는 위기이자 기회입니다. 지금부터 철저히 준비해 나간다면, 우리는 더욱 안전하고 신뢰할 수 있는 디지털 환경을 구축할 수 있습니다.

본 콘텐츠는 저작권법에 의해 보호 받는 저작물로 LG CNS에 저작권이 있습니다.

사전 동의 없이 2차 가공 및 영리적인 이용을 금합니다.